Was ist DKIM?

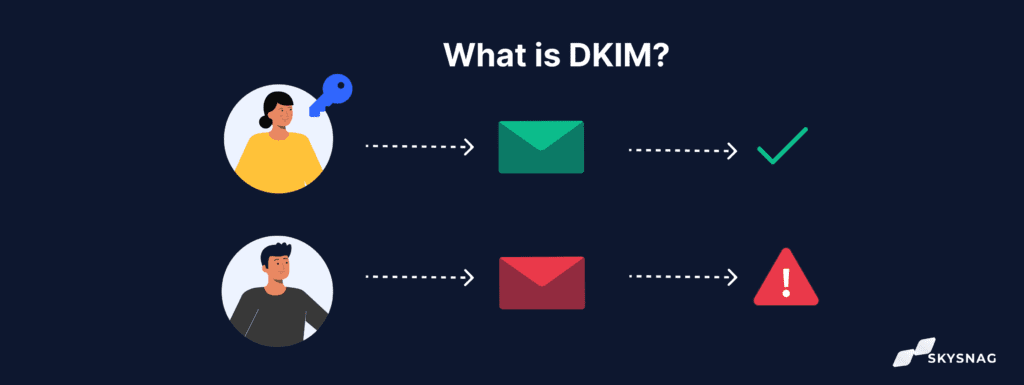

DKIM ist eine E-Mail-Authentifizierungsmethode, die es dem empfangenden Server ermöglicht zu überprüfen, ob eine E-Mail von dem Besitzer der E-Mail-Domain gesendet und autorisiert wurde. Die E-Mail wird mit einer digitalen Signatur versehen, einem Header, der der Nachricht hinzugefügt und mit Verschlüsselung gesichert wird.

Lesen Sie mehr über die DKIM-Signatur.

Wenn eine E-Mail mit einer gültigen DomainKeys Identified Mail-Signatur signiert ist, ist sicher, dass weder der Nachrichtentext noch Anhänge seit dem ersten Versand verändert wurden, bis sie in Ihrem Posteingang ankommen. Dies bedeutet, dass der Empfänger beim Überprüfen einer gültigen DKIM-Signatur die Integrität aller Teile der Nachricht bestätigen kann. Endbenutzer können DKIM-Signaturen nicht sehen; die Validierung erfolgt auf Serverebene.

Geschichte von DKIM.

Der DomainKeys Identified Mail (DKIM) Standard wurde 2007 von einer Koalition von Organisationen einschließlich AOL, Google, Microsoft und Yahoo! entwickelt, um das Problem des E-Mail-Spoofings anzugehen. DKIM verwendet Public-Key-Kryptographie, um zu überprüfen, dass eine E-Mail-Nachricht während der Übertragung nicht manipuliert wurde und dass sie tatsächlich von der angegebenen Absenderdomain stammt. Dies geschieht durch Hinzufügen einer digitalen Signatur zu jeder E-Mail-Nachricht, die zur Überprüfung der Echtheit der Nachricht verwendet werden kann.

Im Jahr 2012 veröffentlichte die Internet Engineering Task Force (IETF) DomainKeys Identified Mail als offiziellen Standard (RFC 6376). Seitdem wurde es von E-Mail-Dienstanbietern (ESPs) und anderen Organisationen weitgehend übernommen, um die Sicherheit und Integrität von E-Mail-Nachrichten zu gewährleisten.

Wie DKIM funktioniert

Jede DKIM-signierte E-Mail-Nachricht enthält ein Header-Feld „DomainKeys Identified Mail-Signature“, das folgende Informationen enthält:

- Der Domainname des Absenders

- Ein Selektor für den DKIM-Schlüssel, der zur Signierung der Nachricht verwendet wurde (z. B. „dkim“ oder „20170914“)

- Der Signaturalgorithmus, der verwendet wurde (z. B. „rsa-sha256“)

- Eine kryptografische Signatur, die mit dem privaten Schlüssel des Absenders generiert wurde

Wenn eine Nachricht empfangen wird, kann der empfangende Mailserver die Informationen im DKIM-Signature-Headerfeld verwenden, um die Echtheit der Nachricht zu überprüfen. Dazu muss er den öffentlichen Schlüssel, der zum Selektor und der Absenderdomain gehört, aus einem DNS-Eintrag (bekannt als TXT-Eintrag) abrufen. Sobald er den öffentlichen Schlüssel hat, kann er ihn verwenden, um die Nachrichtensignatur zu überprüfen und sicherzustellen, dass die Nachricht nicht manipuliert wurde.

Warum DKIM verwenden?

DKIM ist ein wichtiges Werkzeug im Kampf gegen E-Mail-Spoofing, eine Art von Cyberangriff, bei dem E-Mails gesendet werden, die von einem legitimen Absender zu stammen scheinen, tatsächlich aber von einer anderen Quelle stammen. E-Mail-Spoofing kann für verschiedene bösartige Zwecke verwendet werden, wie z. B. Phishing-Angriffe oder die Verbreitung von Malware.

DomainKeys Identified Mail kann dabei helfen, Empfänger vor E-Mail-Spoofing-Angriffen zu schützen, indem es die Echtheit jeder E-Mail-Nachricht überprüft. Indem es überprüft, dass jede Nachricht nicht manipuliert wurde und tatsächlich von der angegebenen Absenderdomain stammt, kann DKIM dazu beitragen, sicherzustellen, dass Empfänger nicht durch gefälschte E-Mails getäuscht werden.

Zusätzlich zum Schutz von Empfängern vor E-Mail-Spoofing kann DKIM auch dazu beitragen, die Zustellbarkeit von E-Mails einer Organisation zu verbessern. Viele ESPs verwenden DomainKeys Identified Mail, um dies

DKIM-Header-Syntax

DKIM-Signatur: v=1; a=rsa-sha256; c=simple/simple; d=skysnag.com;

s=brisbane;

t=1217574938; bh=KWSe46TZS2+p7aR67F1kVb6nXyo4=;

h=Received:Mime-Version:Date:Message-ID:Subject:From:To:Content-Type;

[email protected];

b=dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruW+s4U4VgFyL2ckaVzRp

SeAgiU6p4T+YGmJ3fWZA4kZBVTBQ5VVq3kR5YDw7x5fg+oZ6+V1R+nYZ4pZBXNK3+

qkjxqhw4kXlBYjYwvSpYrcYTtYC1Q4E1dWotZHUZSo=

Die Felder im DKIM-Signatur-Header sind wie folgt definiert:

| Tag | Beschreibung |

| V | Version. Die aktuelle Version ist 1. |

| a | Der verwendete Signaturalgorithmus. Dieses Dokument definiert nur den rsa-sha256 Algorithmus. |

| c | Der Signatur-Kanonisierungs-Algorithmus, der verwendet wird. Dieses Dokument definiert zwei Signatur-Kanonisierungs-Algorithmen: „simple“ und „relaxed“. |

| d | Die signierende Domain. Die Domain des Absenders der Nachricht. |

| s | Der Selektor. Eine Zeichenfolge, die den öffentlichen Schlüsselrekord von DomainKeys Identified Mail identifiziert, der mit der signierenden Domain verbunden ist. |

| t | Signatur-Zeitstempel. Der Signatur-Zeitstempel ist die Anzahl der Sekunden seit dem 1. Januar 1970, die angibt, wann die Signatur berechnet wurde. |

| bh | Der Body-Hash. Ein Hash des Nachrichtentexts. |

| h | Das Signatur-Header-Feld. Eine durch Doppelpunkt getrennte Liste, die die Header-Felder identifiziert, die dem Signaturalgorithmus präsentiert werden. |

| i | Die Signatur-Identität. Eine Zeichenfolge, die verwendet wird, um den Umfang der Kontrolle anzugeben, die der Unterzeichner über die Nachricht hat. (Dies kann z. B. von einem Unternehmensbenutzer verwendet werden, um zu behaupten, dass er innerhalb seines Beschäftigungsrechts und seiner Verantwortlichkeiten handelt.) |

| z | Das Signatur-Trailing-Header-Feld. Eine durch Doppelpunkt getrennte Liste, die die Header-Felder identifiziert, die nach der Signatur erscheinen, d. h. die Signatur-Trailing-Header. |

| b | Die Signaturdaten. Eine Signatur wird durch den im „a“ Tag angegebenen Algorithmus generiert. |

| x | Ein Signatur-Ablaufzeitstempel. Die Signaturablauftime |

Zusammengefasst wird der DKIM-Signatur-Header verwendet, um Nachrichten für die DKIM-Verifikation zu signieren. Der Header enthält die Version von DomainKeys Identified Mail, die verwendet wird, den Algorithmus zur Hash-Erzeugung, die Kanonisierungsart für die sendende Domain, den Selektor für den öffentlichen DKIM-Schlüssel, die E-Mail-Domain, die die Nachricht signiert hat, die Identität des Unterzeichners, den Wert eines Body-Hashs und die kryptografische Signatur aller vorherigen Informationen.

DKIM-Verifikation.

Die DKIM-Verifikation beginnt damit sicherzustellen, dass die Versionsnummer den Spezifikationen von DomainKeys Identified Mail entspricht, die Identität der Absenderdomain mit der im Signature gesetzten Domain übereinstimmt, und die „h=„ Tag enthält das Feld „From“ im Header. Wenn diese Überprüfungen erfolgreich sind, versucht der Empfängerserver, den öffentlichen Schlüssel für die Absenderdomain unter Verwendung der Tags „d=“ und „s=“ abzurufen.

Sie können auch unser kostenloses DKIM-Datensatzprüftool verwenden, um Ihren Datensatz zu überprüfen und zu validieren.

Der öffentliche Schlüssel wird verwendet, um den verschlüsselten Hash zu entschlüsseln, der zusammen mit der Nachricht gesendet wurde. Der empfangende Mailserver berechnet dann seinen eigenen Hash der Nachricht. Wenn die beiden Hashwerte übereinstimmen, wird die Nachricht durchgelassen.

Verhindert DKIM Spoofing?

DKIM allein verhindert nicht das Spoofing. DKIM und DMARC arbeiten zusammen, um Spoofing zu verhindern. DomainKeys Identified Mail verwendet Public-Key-Kryptographie, um Nachrichten mit einem privaten Schlüssel zu signieren. Die Signatur wird dann mit einem öffentlichen Schlüssel verifiziert, der aus den DNS-Einträgen des Nachrichtenabsenders abgerufen wird. Dies stellt sicher, dass nur der Besitzer des privaten Schlüssels Nachrichten senden kann, die zu stammen scheinen von der Domain des Nachrichtenabsenders. DMARC verwendet die Ergebnisse der DKIM- und SPF-Überprüfungen, um zu entscheiden, ob eine Nachricht zugestellt werden soll oder nicht. Wenn DKIM oder SPF fehlschlagen, kann DMARC den empfangenden Mailserver anweisen, die Nachricht abzulehnen, zu isolieren oder zu liefern.

Rolle von DKIM bei der Zustellbarkeit

Der Hauptvorteil der Verwendung von DomainKeys Identified Mail besteht darin, dass es Ihnen hilft, Ihre E-Mails zu authentifizieren. Indem Sie Ihre E-Mails authentifizieren, geben Sie Ihren Empfängern an, dass die Nachricht von Ihnen stammt und nicht von jemand anderem. Dies ist wichtig, weil es dazu beiträgt, die Zustellbarkeit Ihrer E-Mails zu verbessern.

Wenn Ihre E-Mail authentifiziert ist, ist es wahrscheinlicher, dass sie im Posteingang ankommt statt im Spam-Ordner. Dies liegt daran, dass die Authentifizierung einer der Faktoren ist, die ISPs verwenden, um zu entscheiden, ob eine E-Mail im Posteingang zugestellt werden soll oder nicht.

Ein weiterer Vorteil der Verwendung von DomainKeys Identified Mail ist, dass es Ihnen helfen kann, Spam-Filter zu vermeiden. Viele Spam-Filter verwenden DomainKeys Identified Mail, um zu entscheiden, ob eine E-Mail als Spam eingestuft wird oder nicht. Wenn eine E-Mail nicht authentifiziert ist, besteht eine höhere Wahrscheinlichkeit, dass sie als Spam markiert wird.

Schließlich kann die Verwendung von DKIM Ihnen helfen, eine bessere Reputation bei ISPs aufzubauen. ISPs verwenden oft DKIM, um die Reputation des Absenders zu bestimmen.

Beziehung zwischen SPF, DKIM & DMARC

SPF und DMARC werden verwendet, um E-Mail-Sender zu authentifizieren. DKIM wird verwendet, um E-Mail-Nachrichten zu authentifizieren.

SPF überprüft die IP-Adresse des Absenders, um sicherzustellen, dass sie mit der IP-Adresse übereinstimmt, die autorisiert ist, E-Mails an die Domain des Absenders zu senden.

DKIM verwendet kryptografische Signaturen, um E-Mail-Nachrichten zu authentifizieren. Die Signatur wird dem Nachrichtenkopf hinzugefügt, und der Empfänger kann die Signatur verwenden, um zu überprüfen, dass die Nachricht während der Übertragung nicht verändert wurde und dass sie von einem autorisierten Absender stammt.

DMARC überprüft die SPF- und DomainKeys Identified Mail (DKIM)-Authentifizierungsergebnisse einer Nachricht und entscheidet basierend auf den konfigurierten Richtlinien des Absenders, ob die Nachricht zugestellt, isoliert oder abgelehnt werden soll.

Wie man einen DKIM-Schlüssel einrichtet

Die Einrichtung von DomainKeys Identified Mail ist unabhängig davon, welchen ESP oder Mailserver Sie verwenden, gleich. Sie benötigen einen sicher gespeicherten privaten Schlüssel und müssen den öffentlichen Schlüssel in den DNS-Einträgen Ihrer Domain teilen. Ähnlich wie bei SPF verwendet DKIM DNS TXT-Einträge mit einem speziellen Format.

Es wird im Allgemeinen als bewährte Praxis angesehen, Ihre DKIM-Schlüssel regelmäßig zu rotieren. Der DKIM-Standard empfiehlt, die Schlüssel alle drei Monate zu rotieren, und empfiehlt auch, alte DKIM-Schlüssel im Rahmen des Rotationsprozesses zu widerrufen. Der einfachste Weg, dies zu verwalten, besteht darin, neue Schlüssel hinzuzufügen und einige Tage später die alten aus Ihren DNS-Einträgen zu entfernen. Skysnag ist einer der wenigen ESPs, die dies durch Aufrechterhaltung des alten privaten Schlüssels erleichtern, während sich der neue öffentliche Schlüssel verbreitet.

Die beste Möglichkeit, die E-Mails Ihrer Domain zu sichern, besteht darin, DomainKeys Identified Mail in Kombination mit SPF und DMARC zu verwenden. Für weitere Informationen darüber, wie diese Protokolle zusammenarbeiten, um Ihre Domain zu schützen, schauen Sie sich unsere anderen Anleitungen an.

Fazit

Die automatisierte DKIM-Lösung von Skysnag hilft Ihnen dabei, Ihre DKIM-Einträge zu überprüfen und zu verifizieren, während Sie den Ursprung und den Inhalt von E-Mail-Nachrichten untersuchen, um die Menge an Spam, Phishing und anderen schädlichen E-Mails zu reduzieren. Zusammen mit dieser automatisierten Software von Skysnag wird sichergestellt, dass Ihre DKIM-Einträge korrekt konfiguriert sind. Starten Sie noch heute mit Skysnag und melden Sie sich für eine kostenlose Testversion an.