Qu’est-ce que le phishing ?

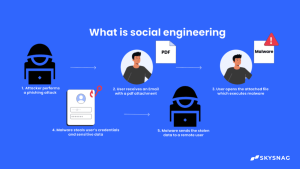

L’hameçonnage consiste pour les cybercriminels à envoyer des courriels malveillants pour escroquer les internautes. Il s’agit d’une forme d’ingénierie sociale dans laquelle les escrocs utilisent la psychologie humaine et manipulent les gens pour qu’ils agissent sans réfléchir. L’objectif est d’accéder aux données sensibles des utilisateurs, telles que les informations financières, les identifiants système, les numéros de carte de crédit, etc.

Les courriels d’hameçonnage envoyés semblent provenir d’une source fiable et les victimes sont incitées à les ouvrir. Une fois ouverts, ces courriels diffusent des logiciels malveillants et volent des données. En général, des techniques telles que la falsification, l’imitation et la fausse direction jouent un rôle essentiel dans les attaques de phishing.

L’histoire du phishing

Vous pensez peut-être que le phishing est un concept nouveau, mais il est utilisé depuis le milieu des années 1990. Tout a commencé avec des pirates informatiques qui se faisaient passer pour des employés d’AOL afin de « pêcher » des informations. AOL étant à l’époque un système de contenu réputé, ces escrocs ont réussi à duper les victimes. Ils leur ont fait divulguer leurs informations d’identification et ont ensuite détourné leurs comptes.

Puis, dans les années 2000, le cyber-hameçonnage a pris de l’ampleur dans le secteur bancaire. Les cybercriminels trouvaient que les comptes bancaires étaient plus rentables, et ils ont donc incité les utilisateurs à révéler leurs informations financières. Des courriels d’hameçonnage imitant des avis bancaires ont été envoyés en masse pour voler les fonds d’utilisateurs peu méfiants.

Avec le temps, le phishing a évolué et de nouvelles variantes sont apparues, telles que le phishing Paypal, le phishing Amazon, le phishing Apple, le Spear Phishing, etc. Les escrocs sont de plus en plus avancés et imitent des organisations réputées en utilisant des courriels sophistiqués qui ressemblent à des courriels authentiques. À ce jour, l’hameçonnage reste un problème auquel les communautés en ligne sont confrontées chaque jour.

Le phishing est un problème persistant.

L’hameçonnage est largement utilisé pour escroquer les gens car il est peu coûteux. Les adresses électroniques sont faciles à obtenir et le coût d’envoi des courriels est nul. Les courriels d’hameçonnage sont donc une source d’argent facile pour les cybercriminels.

Cependant, les effets de l’hameçonnage sont coûteux. Le coût pour la société, dans l’ensemble, est énorme, car des millions de personnes se font escroquer chaque jour. Les montants individuels peuvent être faibles, mais ils s’élèvent à des milliards lorsqu’ils sont cumulés. Selon l’IC3 du FBI, plus de 1,8 milliard de pertes ont été enregistrées à cause du phishing.

Outre les pertes financières, le phishing est également à l’origine d’importantes violations de données. Dans le monde de l’entreprise, le phishing est souvent utilisé pour préparer une attaque de plus grande envergure. À l’instar de la violation de Target en 2013, de nombreuses violations de données commencent par un simple courriel d’hameçonnage et font ensuite boule de neige jusqu’à devenir des scandales de grande ampleur.

Les attaques de phishing ont également des conséquences sociales négatives. Les courriels d’hameçonnage peuvent révéler des informations personnelles identifiables (PII) telles que des dossiers fiscaux, des informations médicales et des données financières, ce qui soulève des problèmes de confidentialité. De plus, le phishing peut donner aux cybercriminels un accès direct aux médias sociaux et à d’autres comptes, ce qui peut causer la panne de ces plateformes.

Statistiques sur le phishing

Les attaques par hameçonnage ont des effets dévastateurs tant pour les individus que pour les organisations, il ne faut donc pas les ignorer. En examinant les statistiques sur le phishing mentionnées ci-dessous, vous pouvez comprendre sa prévalence et sa gravité :

- Rien qu’en 2020, il y a eu 241 324 attaques de phishing signalées.

- Il y a eu une augmentation impressionnante de 110 % des incidents de phishing entre 2019 et 2020.

- Sur 100 répondants américains, 75 ont été victimes de tentatives de phishing.

Tout le monde devrait donc s’informer sur le phishing pour se protéger. Poursuivez votre lecture pour en savoir plus sur ce problème de grande ampleur.

Identifier un email de phishing

La première chose à savoir pour se protéger des attaques par hameçonnage est comment identifier un courriel malveillant. Ces courriels contiennent un schéma typique qui peut être facilement identifié :

La formulation :

La plupart des escrocs utilisent la peur pour appâter des utilisateurs innocents. Ils créent un sentiment d’urgence dans leur courrier électronique afin que les lecteurs agissent sans réfléchir. Malheureusement, même les personnes ayant des connaissances en matière d’hameçonnage peuvent être la proie de ces escroqueries, car la peur les rend plus habiles.

La plupart des courriels d’hameçonnage indiquent aux utilisateurs que leurs comptes seront restreints ou que des logiciels malveillants se répandront sur leurs appareils s’ils ne cliquent pas sur le lien donné. C’est ce lien qui propage les logiciels malveillants et permet aux pirates d’accéder à des données sensibles.

Les cybercriminels utilisent parfois des incitations pour attirer les esprits curieux. Il est fréquent que les attaquants utilisent des formulations telles que « Investissez 40 dollars pour obtenir un retour de 400 dollars », « Vous venez de gagner un billet de loterie de 1000 dollars », etc. Ils donnent l’impression que ces offres sont authentiques et lucratives afin que les utilisateurs ignorent les signes avant-coureurs et tombent dans le panneau. Comme la plupart des utilisateurs pensent qu’ils n’ont pas grand-chose à perdre, ils répondent à ces courriels et finissent par perdre beaucoup.

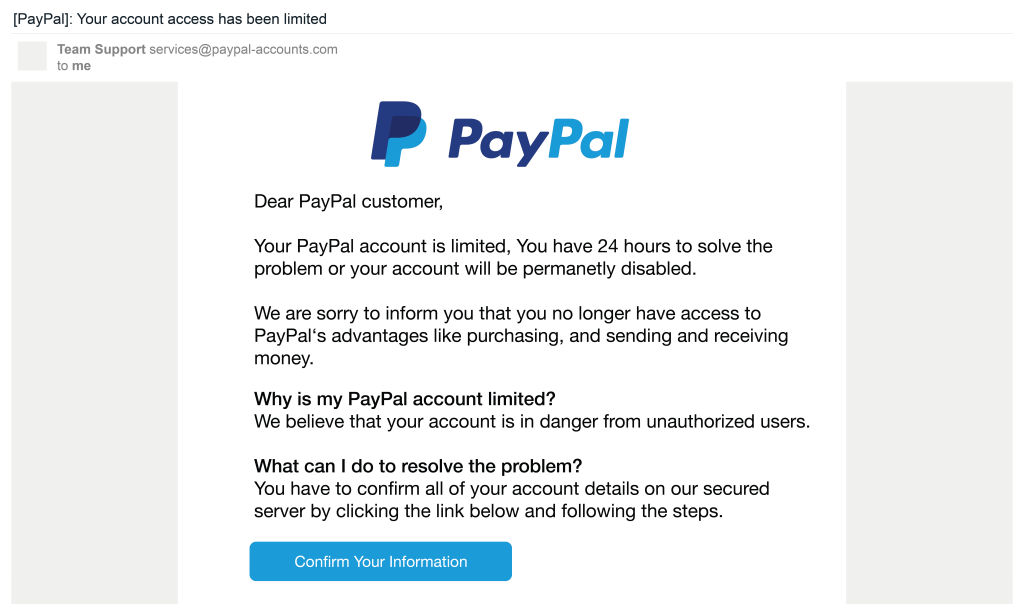

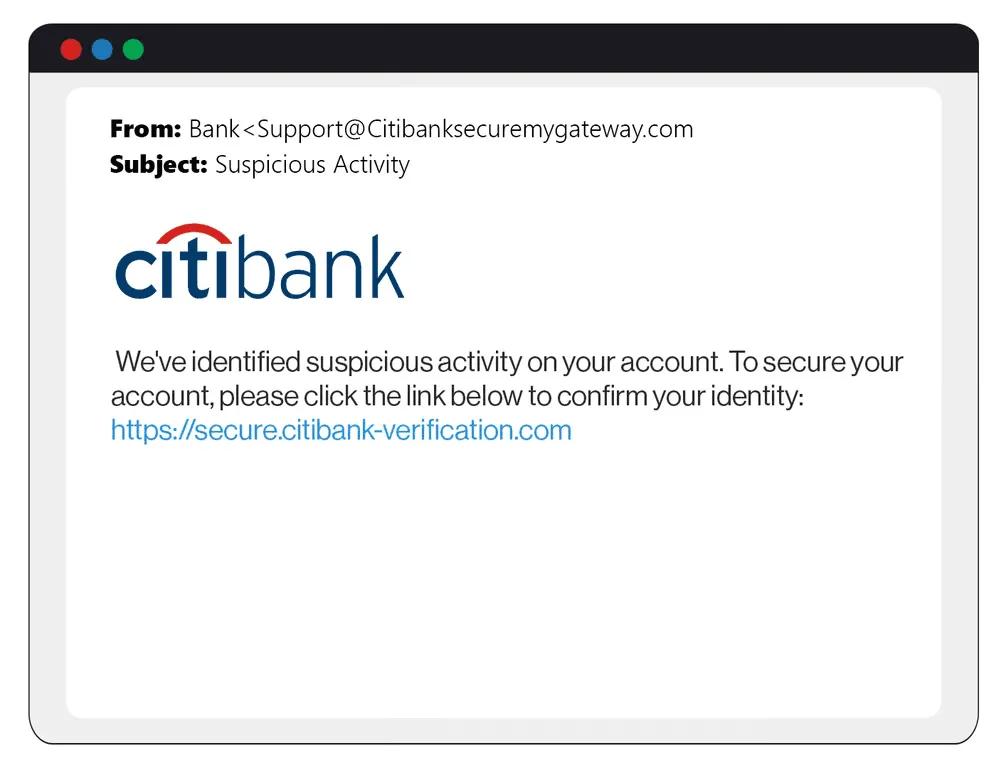

Ce qui suit illustre un email de phishing standard :

Comme vous pouvez le voir ci-dessus, les courriels de phishing sont génériques et envoyés en masse. Soyez donc très prudent et gardez l’œil ouvert. Si vous n’êtes pas sûr de l’authenticité d’un message, vérifiez l’adresse de l’expéditeur pour déterminer sa légitimité. S’il s’agit d’un courriel d’hameçonnage, il y aura une légère différence qui vous donnera l’alerte.

Le mécanisme utilisé

Après avoir fait en sorte que le corps de l’e-mail ait l’air authentique, ce qui vient ensuite dans les e-mails de phishing est généralement un mécanisme de vol d’informations. Les escrocs utilisent principalement trois moyens. Soit ils joignent un fichier malveillant, soit ils insèrent un lien web, soit ils utilisent des formulaires de saisie de données frauduleux. Nous avons mentionné chacune de ces méthodes séparément.

Liens web malveillants

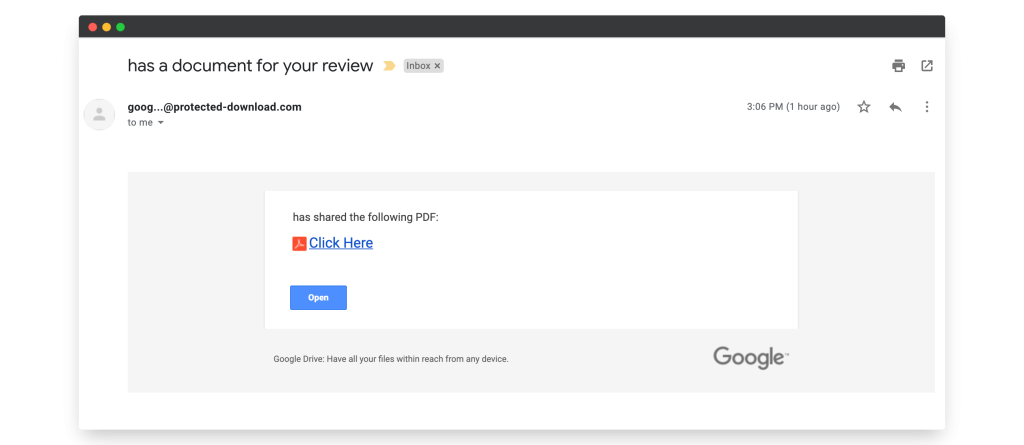

Il s’agit du mécanisme le plus couramment utilisé par les escrocs. Dans cette technique, les escrocs insèrent des liens malveillants qui transportent les utilisateurs vers des sites web d’hameçonnage ou des pages d’imposture infectées par des logiciels malveillants.

Ces URL sont déguisées pour ressembler à des liens authentiques provenant d’un site réputé, mais présentent des différences de syntaxe mineures. Ils peuvent également être intégrés dans des logos et des images présents dans le courrier électronique. Ne cliquez donc pas accidentellement sur quoi que ce soit.

Les liens d’hameçonnage sont plus viables que les pièces jointes et les formulaires de données, car les utilisateurs les trouvent moins risqués. Ils cliquent sur ces liens sans réfléchir et se font facilement piéger.

Voici un exemple d’email contenant un lien malveillant.

Pièces jointes malveillantes

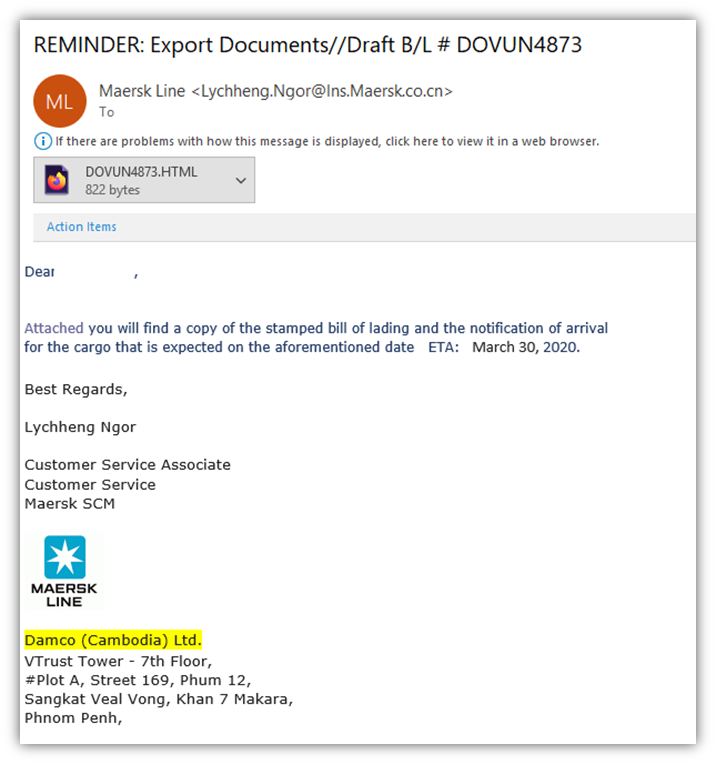

Au lieu d’un lien web, les courriels de phishing peuvent contenir des fichiers en pièce jointe. Ils imitent des pièces jointes légitimes mais sont infectés par des logiciels malveillants qui compromettent le système d’exploitation de votre ordinateur.

Les fichiers contiennent généralement un document Ms. Office avec une macro malveillante ou un script shell. Une fois téléchargés, ces fichiers diffusent des logiciels malveillants tels que des ransomwares qui gèlent les fichiers sur un PC. Ces fichiers peuvent également être utilisés pour installer un enregistreur de frappe sur votre appareil afin de suivre tout ce que vous tapez, comme les mots de passe et autres informations confidentielles.

Ps : Il est essentiel de comprendre que les hameçonnages contenant de tels logiciels malveillants ne se limitent pas à un seul appareil. Les infections se propagent d’un système à l’autre via les réseaux connectés, les systèmes en nuage et les disques durs partagés. Le phishing peut donc se propager rapidement.

Voici un exemple d’email contenant une pièce jointe malveillante

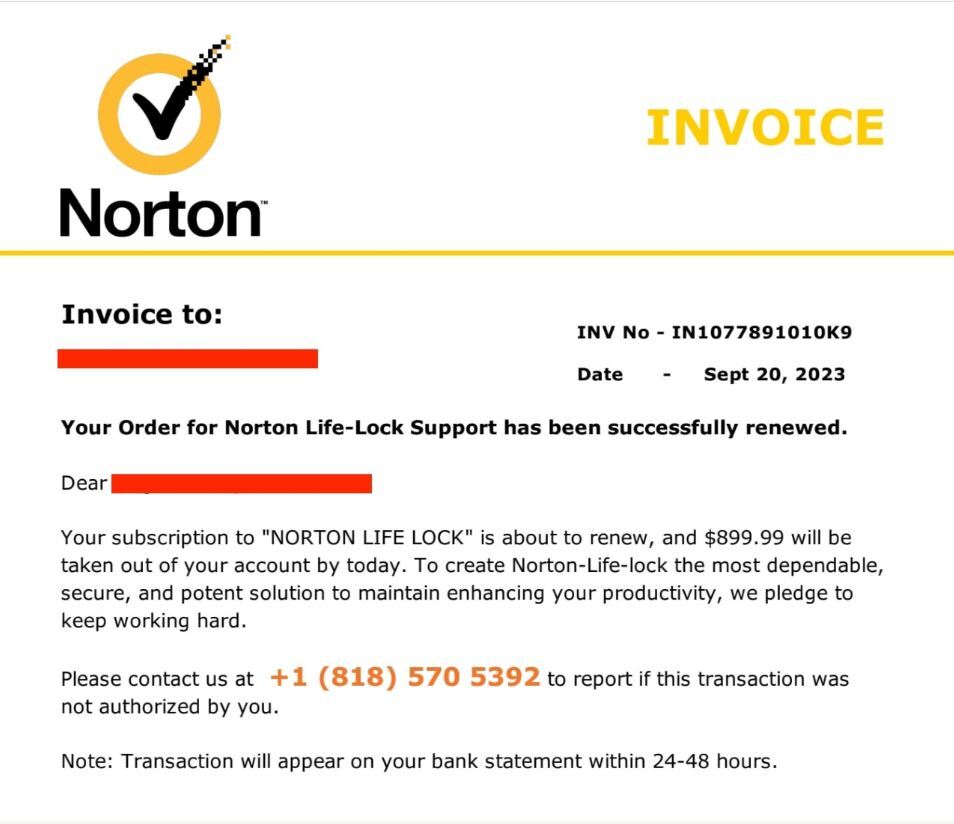

Formulaires de saisie de données frauduleux

Les formulaires de saisie de données sont un autre mécanisme couramment utilisé dans les courriels d’hameçonnage. Ils sont principalement conçus pour accumuler des informations sensibles telles que les identifiants, les numéros de carte de crédit et les mots de passe. Les courriels sont rédigés sur un ton qui incite le lecteur à remplir et à soumettre des informations sur-le-champ.

Une fois que les utilisateurs ont donné leurs informations de leur plein gré, les cybercriminels peuvent les utiliser à des fins personnelles. En général, les escrocs imitent des agences gouvernementales et persuadent des personnes peu méfiantes de remplir des formulaires frauduleux pour des déclarations d’impôts ou d’autres fins civiles.

Vous devriez pourtant savoir que les gouvernements ne contactent pas les citoyens par courrier électronique et ne leur demandent pas de données confidentielles par ce biais. Ces formulaires devraient donc vous mettre la puce à l’oreille.

Voici un exemple d’email frauduleux contenant un formulaire de saisie de données :

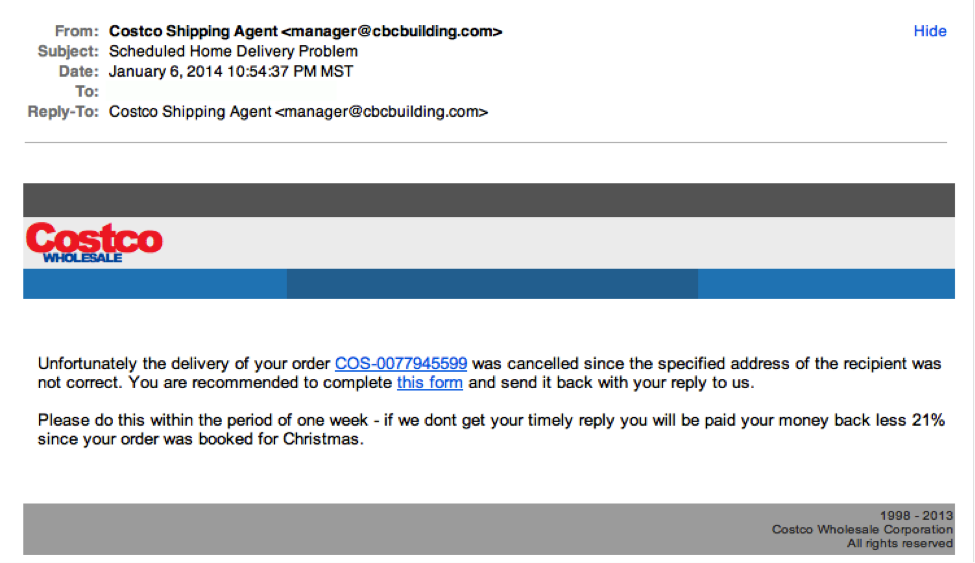

Ligne d’objet

La ligne d’objet est un autre aspect essentiel de l’e-mail qui peut vous aider à distinguer les e-mails légitimes des e-mails d’hameçonnage. Dans une attaque de phishing, la ligne d’objet joue un rôle crucial car elle détermine si l’utilisateur va mordre à l’hameçon ou non.

Les attaquants veillent donc à ce que l’objet du courrier suscite la peur ou la curiosité. Ces deux émotions, si elles sont bien utilisées, peuvent inciter les utilisateurs à cliquer sur des courriels malveillants.

En général, les lignes d’objet soulignent les problèmes rencontrés par les utilisateurs, tels que les problèmes de livraison, les problèmes de compte bancaire, etc. Si un utilisateur n’est pas attentif au domaine dans l’adresse de l’expéditeur, il peut facilement être incité à ouvrir le courriel. Si un utilisateur n’est pas vigilant quant au domaine dans l’adresse de l’expéditeur, il peut facilement être incité à ouvrir l’e-mail.

Voici un exemple d’email avec une ligne d’objet générique à laquelle la plupart des gens tombent souvent victimes :

Types d’attaques de phishing

Même après avoir appris les bases du phishing, les utilisateurs, y compris les experts en sécurité, peuvent devenir la proie de ces attaques. En effet, les cybercriminels ne cessent d’actualiser leurs méthodes. Avec les progrès technologiques et l’augmentation des transactions en ligne, les attaques de phishing évoluent également, ce qui les rend plus difficiles à déjouer.

L’hameçonnage ne se limite plus au spam en masse et au simple vol de données. Les attaquants trouvent de nouvelles façons de mener des campagnes massives. Ces attaques peuvent être dirigées contre n’importe qui, selon le type d’hameçonnage.

Les principaux types de phishing comprennent :

1. Spear phishing:

Une forme ciblée de phishing où des emails personnalisés sont envoyés à des individus spécifiques, en particulier aux employés de haut rang et aux détenteurs d’informations sensibles.

2. Fraude au PDG :

Il s’agit d’une forme de spear phishing, mais au lieu de cibler des employés haut placés dans l’organisation, il s’attaque à des employés subalternes. Les escrocs imitent les hauts fonctionnaires, comme les PDG, pour pousser leurs subordonnés à transférer de l’argent ou à agir de manière contraire à l’éthique.

3. Smishing:

C’est l’abréviation de SMS phishing, dans lequel les fraudeurs utilisent des messages SMS pour inciter les utilisateurs à ouvrir des sites Web malveillants.

4. Vishing:

Le vishing est une forme de phishing qui utilise un logiciel de modification de voix et cible les victimes en leur laissant un message téléphonique très persuasif et urgent.

5. Phishing Amazon et courriels frauduleux de Paypal

Amazon, eBay, Apple et Paypal sont des acteurs majeurs dans leurs secteurs respectifs et constituent donc des cibles de choix pour les escrocs. Avec des millions d’utilisateurs sur ces plateformes, les cybercriminels trouvent pratique d’envoyer des courriels imitant ces marques réputées. Il s’agit notamment de faux courriels PayPal, de courriels d’hameçonnage Apple, de courriels d’escroquerie Amazon, de courriels d’hameçonnage Apple, etc.

6. Wi-Fi « Evil Twin » :

Comme son nom l’indique, dans cette attaque de phishing, les escrocs utilisent le Wi-Fi gratuit et incitent les utilisateurs à rejoindre un hotspot malveillant. Une fois la victime connectée, ils l’utilisent pour réaliser des exploits de type « man-in-the-middle ».

Cependant, n’oubliez pas que l’hameçonnage ne se limite pas aux types mentionnés ci-dessus. Avec le temps, d’autres formes apparaissent. En outre, les nouvelles plateformes en ligne devenant populaires, elles donnent naissance à différents types d’hameçonnage. Par exemple, l’augmentation du nombre d’utilisateurs de Netflix a rendu les courriels frauduleux de Netflix plus courants.

Pour vous protéger, vous et votre organisation, vous devez donc connaître les différentes formes que peut prendre l’hameçonnage et prendre les mesures qui s’imposent. Pour vous aider à comprendre comment le phishing se produit, nous avons inclus quelques endroits familiers où l’on peut trouver du phishing.

Phishing autour de vous

Le phishing est partout autour de vous. Il est essentiel de comprendre que n’importe quel citoyen peut être la proie de ces attaques s’il a accès à l’internet et à ses outils. Vous pouvez même être confronté aux conséquences d’une attaque de phishing même si vous n’êtes pas directement impliqué.

Donc, être prudent est le seul moyen de vous protéger du phishing et de ses nombreuses formes. Nous avons dressé une liste de quelques endroits où l’on trouve couramment des e-mails de phishing :

Dans la vie personnelle

- Comptes bancaires

- Transactions de crédit

- Déclarations de revenus

- Achats en ligne

- Prêts et hypothèques

- Réseaux sociaux

Au travail

- Transfert de fonds d’entreprise

- Perte d’informations confidentielles concernant les clients et les employés.

- Divulgation de secrets commerciaux

- Systèmes bloqués et fichiers infectés

- Réputation endommagée

- Pénalités dues à des violations de la conformité

- Perte de parts de marché

- Baisse de la confiance des investisseurs

Dans les industries :

- Commerce électronique

- Marchés financiers

- Systèmes de paiement

- Entreprises de technologies de l’information et de télécommunication

- Entreprises de livraison

Marques populaires imitées

- Amazon

- Banque d’Amérique

- Microsoft

- Apple

- FedEx

Cette liste n’est en aucun cas exhaustive, car les attaques par hameçonnage peuvent être menées n’importe où. Elle vise simplement à vous donner un exemple de l’ampleur de l’hameçonnage et de la nécessité d’une sensibilisation et d’une protection…

Protection contre le phishing

Le phishing étant devenu sophistiqué, les escrocs utilisant des kits de phishing pour passer inaperçus, la nécessité d’une protection est devenue encore plus évidente. En outre, les campagnes de phishing sont devenues massives, les criminels utilisant des dizaines de domaines pour cibler d’autres personnes.

Le paysage de la cybersécurité étant en constante évolution, il est devenu essentiel pour les entreprises d’informer leurs employés sur les dernières techniques d’hameçonnage et sur les moyens de les prévenir. En les informant des dernières menaces et en leur inculquant la cybersécurité, vous contribuerez à limiter les tentatives d’hameçonnage réussies.

Voici quelques façons d’activer la protection contre le phishing dans les organisations :

1. Suites de formation contre le phishing

Les employés peuvent être sensibilisés aux scénarios d’hameçonnage grâce à des formations contenant des exercices de simulation et des exemples concrets. En général, les experts en sécurité envoient des courriels d’hameçonnage similaires aux employés et vérifient s’ils peuvent les identifier ou non.

Cette application pratique aide les employés à reconnaître le phishing à l’avance et à réduire le risque d’être compromis lors d’attaques réelles à l’avenir. En formant les employés de cette manière, on s’assure que l’organisation ne sera pas la prochaine victime de l’hameçonnage et on protège les employés à titre personnel.

2. Solutions de passerelle de messagerie

Les organisations peuvent installer des solutions capables de détecter et de classer les courriels d’hameçonnage. L’un des outils les plus efficaces pour identifier et filtrer les courriels suspects est la solution de passerelle de messagerie.

Grâce à l’analyse, cet outil de surveillance surveille en permanence le trafic à la recherche de modèles inhabituels et met en quarantaine tout message suspect. Il alerte l’administrateur s’il y a beaucoup d’exploits et de téléchargements dans les pages. Ces informations peuvent alors être utilisées pour avertir les employés, réduisant ainsi les chances de réussite d’une tentative d’hameçonnage.

3. Installation d’antivirus

Même si cela ne fait pas partie de la protection contre l’hameçonnage, cela vous permet d’atténuer les dommages causés par une attaque d’hameçonnage. Si vous êtes victime d’une escroquerie, l’installation d’un logiciel antivirus sur votre appareil peut vous aider à détecter et à supprimer les logiciels malveillants qui en découlent. Assurez-vous simplement que votre logiciel antivirus dispose des derniers correctifs et qu’il est à jour.

4. Signaler le phishing

Il s’agit d’une démarche à effectuer après une attaque de phishing. Si vous avez été victime d’une tentative d’hameçonnage ou si vous pensez être la prochaine cible d’une escroquerie par hameçonnage, vous devez le signaler à l’autorité compétente.

Au niveau de l’entreprise, vous pouvez le signaler au service informatique, qui pourra l’examiner et prendre des mesures préventives. Pour les particuliers, il est préférable de signaler le phishing à la FTC (Federal Trade Commission), qui peut attraper les escrocs et même vous aider à limiter vos pertes !

Conclusion.

La solution DMARC automatisée de Skysnag renforce la protection contre le phishing et le spoofing en confirmant que le message électronique provient réellement du domaine qu’il prétend représenter. Skysnag génère des rapports DMARC pour vous, ce qui facilite l’investigation des problèmes de sécurité potentiels et l’identification des risques possibles liés aux attaques de phishing. Commencez avec Skysnag et inscrivez-vous en utilisant ce lien.