Was ist ein Identitätswechselangriff? Alles, was Sie im Jahr 2022 wissen müssen

Unternehmen, die sich auf herkömmliche Anti-Phishing-Geräte verlassen, stellen fest, dass Phishing zunehmend zu einer nicht erkennbaren Bedrohung wird. Ein Identitätswechselangriff ist ein perfektes Beispiel für einen modernen Phishing-Betrug, da er zielgerichtet und clever ist und mehr von Social Engineering als von böswilligen Anhängen oder Links abhängt.

Identitätswechselangriffe stammen von legitimen E-Mails, die der tatsächlichen E-Mail-Adresse ähneln und so aussehen können. Mit den automatisierten SPF-, DKIM– und DMARC-E-Mail-Anbietern von Skysnag können Sie sicher sein, dass nur legitime E-Mails an die Posteingänge der Benutzer zugestellt werden und dass verdächtige oder schädliche E-Mails blockiert werden. Dies hilft, Ihre Benutzer vor potenziell schädlichen oder betrügerischen E-Mails zu schützen, und erschwert es Betrügern und Phishern, E-Mail-Benutzer anzusprechen.

In diesem Artikel erfahren Sie alles, was Sie über Identitätswechselangriffe, ihre Arten, ihre Erkennung und den Schutz Ihrer Organisation vor ihnen wissen müssen. Wir werden mit den Grundlagen beginnen, aber Sie können gerne mit den untenstehenden Links direkt zu anderen Abschnitten springen.

Inhaltsverzeichnis:

- Was ist ein Identitätswechselangriff?

- Was sind die Arten von Identitätswechselangriffen?

- Wie läuft ein Identitätswechselangriff ab?

- So erkennen Sie Identitätswechselangriffe

- Schützen Sie Ihre Organisation vor Identitätswechsel

- Fazit

Was ist ein Identitätswechselangriff?

Ein Identitätswechselangriff ist eine Art Cyberangriff, bei dem sich ein Angreifer als ein anderer Benutzer oder eine andere Entität ausgibt, um Zugriff auf Informationen oder Ressourcen zu erhalten, auf die er normalerweise keinen Zugriff hätte. Identitätswechselangriffe werden häufig bei Phishing-Betrügereien und Social-Engineering-Angriffen eingesetzt.

Hier ist ein Beispiel für einen E-Mail-Identitätswechsel-Angriff

Wie Sie oben sehen können, sind die Unterschiede zwischen den beiden E-Mails minimal und leicht zu übersehen, insbesondere wenn Sie täglich Hunderte von E-Mails erhalten. Angriffs-E-Mails, die sich als legitime E-Mails ausgeben, ähneln möglicherweise der Realität und scheinen diese zu sein.

Was sind die Arten von Identitätswechselangriffen?

Es gibt drei Haupttypen von Identitätswechselangriffen:

E-Mail-Spoofing

Bei dieser Art von Angriff gibt der Angreifer vor, jemand anderes zu sein, um Zugang zu Informationen oder Ressourcen zu erhalten, auf die er sonst keinen Zugriff hätte.

Phishing

Bei dieser Art von Angriff sendet der Angreifer E-Mails oder andere Nachrichten, die anscheinend aus einer legitimen Quelle stammen, um den Empfänger dazu zu bringen, vertrauliche Informationen preiszugeben oder auf einen böswilligen Link zu klicken.

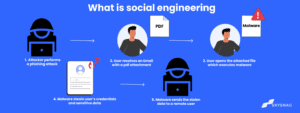

Soziales Ingenieurwesen

Bei dieser Art von Angriff verwendet der Angreifer psychologische Manipulationen, um das Opfer zu einer Aktion zu überreden, die es dem Angreifer ermöglicht, Zugang zu Informationen oder Ressourcen zu erhalten.

Wie läuft ein Identitätswechselangriff ab?

Identitätswechsel liegt vor, wenn sich ein böswilliger Angreifer als vertrauenswürdiger Kunde oder Dienst ausgibt, um auf gesicherte Daten zuzugreifen. Um Menschen glauben zu machen, dass sie der sind, für den sie sich ausgeben, muss ein Angreifer nur ausreichende Informationen über einen zuverlässigen Benutzer oder Dienst erhalten. Der Angreifer wird dann versuchen, sein Ziel davon zu überzeugen, private Daten preiszugeben, die normalerweise durch Sicherheitsmaßnahmen gesichert sind.

Angreifer versuchen häufig Identitätswechselangriffe per E-Mail oder anderen Kommunikationsmitteln.

So erkennen Sie Identitätswechselangriffe

Skysnag bietet eine einfach zu konfigurierende All-in-One-Lösung zum sofortigen Schutz Ihrer E-Mail-Domain. Unsere automatisierten Domain-Tools helfen Ihnen dabei, jeden Aspekt Ihrer E-Mail-Authentifizierung erfolgreich zu überwachen und einen leistungsstarken und effektiven Schutz vor Identitätswechselangriffen durchzusetzen. Um Cyberkriminellen immer einen Schritt voraus zu sein, gibt es ein paar grundlegende Dinge, die Sie immer beachten sollten.

Gefühl der Dringlichkeit.

Bei den meisten Identitätswechselversuchen wird das Ziel aufgefordert oder aufgefordert, schnell zu handeln. Einige Identitätswechsel-E-Mails können schwerwiegende Bedrohungen darstellen, wenn der Empfänger nicht sofort Maßnahmen ergreift. Dies geschieht, um den Mitarbeiter daran zu hindern, die Dinge zweimal zu überprüfen, bevor er handelt.

Betonung der Wahrung der Privatsphäre.

Bei einigen Identitätswechselangriffen wird behauptet, dass das Verhalten mit einem geheimen Projekt oder einer vertraulichen Entwicklung zusammenhängt, die nicht mit Kollegen oder unmittelbaren Vorgesetzten besprochen werden sollte.

Ein Antrag auf finanzielle Unterstützung oder vertrauliche Informationen

Jeder Antrag auf Geldüberweisung, die Freigabe vertraulicher Finanzinformationen, Personalakten oder geistiges Eigentum sollte durch zahlreiche Verifizierungskanäle unterstützt werden.

Geänderte E-Mail-Adressen

Wenn Sie beispielsweise eine E-Mail erhalten, in der Sie aufgefordert werden, Ihre Kontoinformationen von jemandem einzuchecken und zu aktualisieren, der sich als „Paypal“ ausgibt, die E-Mail-Adresse jedoch tatsächlich lautet „Paypall@gmail.com „dies könnte ein Identitätswechselangriff sein. Bedenken Sie jedoch, dass dies nur gegen E-Mail-Spoofing-Versuche nützlich ist. Halten Sie Ausschau nach anderen Warnflags, da die Kontoübernahme schwieriger zu erkennen ist als andere Betrugsfälle.

Schützen Sie Ihre Organisation vor Identitätswechsel

Schulen Sie Ihr Team

Unternehmen müssen verstehen, wie wichtig Cybersicherheitstrainings sind, um sich vor dieser Art von Angriffen zu schützen. Schulungen zum Sicherheitsbewusstsein der Mitarbeiter, die sie über die Anzeichen von Identitätswechselangriffen informieren, wie sie gestoppt werden können und wie viel Schaden ein erfolgreicher Angriff mit sich bringen kann, sollten in der Schulung behandelt werden. Es ist entscheidend sicherzustellen, dass alle neuen Mitarbeiter Schulungen erhalten, die ihnen helfen, Identitätswechselangriffe zu erkennen und zu wissen, was zu tun ist, wenn ihre Konten kompromittiert werden.

Sichern Sie Ihre E-Mail

Skysnag hat für Sie leistungsstarke automatisierte Verschlüsselungstools entwickelt, die Ihre E-Mail-Inhalte und deren Anhänge sicher und einfach zu bedienen halten und gleichzeitig digitale Signaturen und hochmoderne Verifizierungsprozesse bieten.

E-Mail-Authentifizierungsprotokolle bereitstellen

Ein guter Anfang ist die Bereitstellung von SPF.

Die automatisierte Absender-Richtlinien-Framework-Lösung von Skysnag bestätigt, dass die zum Senden einer E-Mail verwendete IP dazu berechtigt ist. Es verhindert die betrügerische Verwendung Ihres Domainnamens und verhindert, dass Dritte sich für Sie ausgeben.

DomainKeys Identifizierte Mail oder DKIM,

Unsere automatisierte DKIM-Lösung hilft Ihnen, den Absender und den Inhalt von E-Mails zu bestätigen und gleichzeitig die Herkunft und den Inhalt von E-Mail-Nachrichten zu untersuchen, um die Menge an Spam, Phishing und anderen schädlichen E-Mails zu verringern.

Domänenbasierte Nachrichtenauthentifizierung, Berichterstellung und Konformität (DMARC

Erstellen Sie ein Skysnag-Konto, um Ihren DMARC-Eintrag zu generieren.

Das automatisierte DMARC von Skysnag stärkt den Schutz vor Phishing und Spoofing, indem bestätigt wird, dass eine E-Mail-Nachricht von der Domain stammt, von der sie angeblich stammt. Skysnag erstellt DMARC-Berichte für Sie, die bei der Untersuchung potenzieller Sicherheitsprobleme helfen und potenzielle Risiken von Angriffen durch Identitätsdiebstahl identifizieren.

Fazit

Die automatisierte DMARC-Lösung von Skysnag stärkt den Schutz vor Phishing und Spoofing, indem bestätigt wird, dass eine E-Mail-Nachricht von der Domain stammt, von der sie angeblich stammt. Skysnag erstellt DMARC-Berichte für Sie, die bei der Untersuchung potenzieller Sicherheitsprobleme helfen und potenzielle Risiken von Angriffen durch Identitätsdiebstahl identifizieren. Beginnen Sie mit Skysnag und melden Sie sich über diesen Link an.