Beispiel für E-Mail-basierte Angriffe

Über eine Milliarde Menschen weltweit nutzen täglich E-Mails. E-Mail ist zu einer bedeutenden Schwachstelle für Einzelpersonen und Unternehmen geworden, da es sich um einen der am weitesten verbreiteten Dienste handelt, der zu einer breiten Palette von E-Mail-basierten Angriffen führt. Es gibt jedoch auch andere, die versuchen, unsere mit dem Internet verbundenen Geräte zu schädigen, unsere Privatsphäre zu verletzen und Internetdienste zu deaktivieren. In diesem Artikel werden wir uns die häufigsten E-Mail-basierten Angriffe ansehen.

Beispiele für E-Mail-basierte Angriffe

Einige der typischsten E-Mail-Angriffe sind unten aufgeführt:

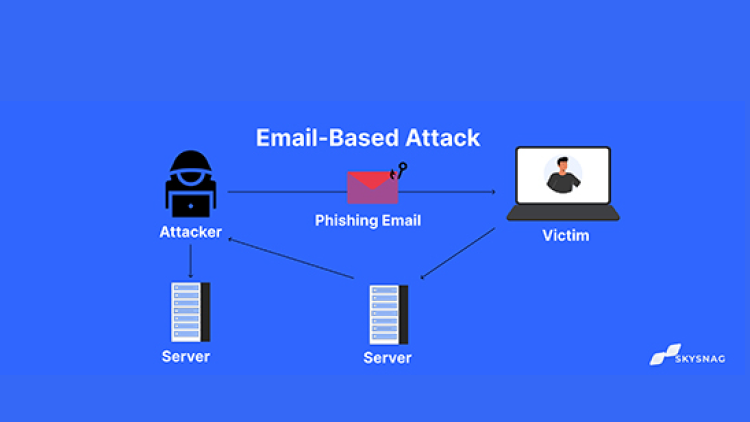

1. Phishing

Phishing ist eine Art von E-Mail-Angriff, bei dem Empfänger getäuscht werden, private Informationen wie Passwörter, Kontonummern oder Kreditkartennummern preiszugeben. Angreifer senden häufig E-Mails, die offiziellen Korrespondenzen von seriösen Unternehmen wie Banken oder Online-Händlern sehr ähnlich sehen, während sie die Identität dieses Unternehmens annehmen. In der Regel enthält die E-Mail einen Link, der den Empfänger zu einer gefälschten Website führt, die dem echten Unternehmen täuschend ähnlich sieht. Wenn der Nutzer seine Anmeldedaten oder andere sensible Daten auf dieser gefälschten Website eingibt, kann der Angreifer Zugang zu den Benutzerkonten erhalten.

2. Spoofing

Ein E-Mail-Angriff namens Spoofing beinhaltet das Ändern der Absenderadresse, um sie so aussehen zu lassen, als käme sie von einer vertrauenswürdigen Quelle. Dies kann erreicht werden, indem das „Von“-Feld im E-Mail-Header geändert wird oder indem der E-Mail-Verkehr über einen von Angreifern kontrollierten Server umgeleitet wird, unter Verwendung eines Dienstes wie Sendmail. Die E-Mail könnte versuchen, den Empfänger zu täuschen, private Informationen preiszugeben, einen Virus oder andere gefährliche Nutzlasten einzuschleusen oder beides.

3. Geschäftse-Mail-Kompromittierung (BEC)

In einer E-Mail, die angeblich von einer Führungskraft eines Unternehmens stammt, wird typischerweise um Geld oder sensible Informationen gebeten.

4. Pharming

Selbst wenn Benutzer die richtige URL eingeben, führt sie ein Phishing-E-Mail-Angriff zu einer gefälschten Website. Dieser Angriff wird als Pharming bezeichnet. Malware, die die Hosts-Datei auf einem Computer ändert, kann ihn infizieren, oder ein Angreifer kann die DNS-Einträge einer Domain ändern. Anstatt zur originalen Website zu gelangen, werden Benutzer, die versuchen, diese zu besuchen, zur gefälschten Website des Angreifers weitergeleitet. Auf diese Weise können sensible Informationen wie Anmeldeinformationen gestohlen werden.

5. Trojanische Pferde

Ein Trojanisches Pferd ist eine Art von E-Mail-Anhang, der Malware enthält. Obwohl die E-Mail und der Anhang möglicherweise legitim aussehen und von einer vertrauenswürdigen Quelle stammen, wird beim Klicken des Opfers die Malware auf ihrem Computer installiert. Trojanische Pferde können verwendet werden, um Daten zu stehlen, den Computer zu einem Botnetz zu versklaven oder sogar die Festplatte vollständig zu löschen.

6. Viren

Ein Virus ist ein schädlicher E-Mail-Anhang, der selbstreplizierenden Code enthält, der verschiedene Systeme infizieren kann. Viren können verwendet werden, um Dateien zu löschen, Computer zu übernehmen oder wichtige Daten zu stehlen.

7. Würmer

Ein Wurm ist ein E-Mail-Anhang, der schädliche Software enthält, die darauf ausgelegt ist, sich auf andere Computer auszubreiten. Würmer können verwendet werden, um Dateien zu löschen, Computer zu übernehmen oder wichtige Daten zu stehlen.

8. Dienstverweigerung (DoS) Angriffe

Ein Dienstverweigerung (DoS) Angriff ist eine Form eines E-Mail-Angriffs, der darauf abzielt, Benutzer daran zu hindern, auf einen Computer oder Netzwerkressource zuzugreifen. Der Angreifer kann dies erreichen, indem er fehlerhafte Anfragen sendet, die dazu führen, dass das System überlastet wird, oder indem er das Ziel mit Verkehr übersättigt, den es nicht bewältigen kann. DoS-Angriffe können verwendet werden, um ganze Netzwerke, E-Mail-Server und Websites lahmzulegen.

9. Spam

Dies ist eine Art von E-Mail, die häufig aus kommerziellen Gründen massenhaft verschickt wird. Spam wird normalerweise nicht als schädlich angesehen, kann jedoch lästig sein und schwer zu filtern sein. Es ist wichtig, Vorsicht walten zu lassen, wenn man E-Mails von unbekannten Absendern öffnet, da einige Spam-E-Mails Malware enthalten oder Links zu gefälschten Websites enthalten können.

Fazit

Die automatisierte DMARC-Lösung von Skysnag stärkt den Schutz gegen E-Mail-basierte Angriffe, indem sie bestätigt, dass eine E-Mail-Nachricht tatsächlich von der Domain stammt, von der sie zu stammen behauptet. Skysnag erstellt DMARC-Berichte für Sie, die bei der Untersuchung potenzieller Sicherheitsprobleme helfen und potenzielle Risiken von Angriffen durch Identitätsdiebstahl identifizieren. Beginnen Sie mit Skysnag und melden Sie sich noch heute über diesen Link für eine kostenlose Testversion an.