Exemple d’attaques par courrier électronique

Plus d’un milliard de personnes utilisent quotidiennement le courrier électronique à travers le monde. Le courrier électronique est devenu une vulnérabilité significative pour les individus et les entreprises, étant l’un des services les plus largement utilisés, ce qui entraîne une propagation généralisée des attaques par courrier électronique. Cependant, il y a aussi d’autres types d’attaques qui tentent de nuire à nos machines connectées à Internet, d’envahir notre vie privée et de désactiver les services Internet. Dans cet article, nous examinerons les attaques par courrier électronique les plus courantes.

Exemples d’attaques par courrier électronique

Certains des attaques par courrier électronique les plus typiques sont énumérés ci-dessous :

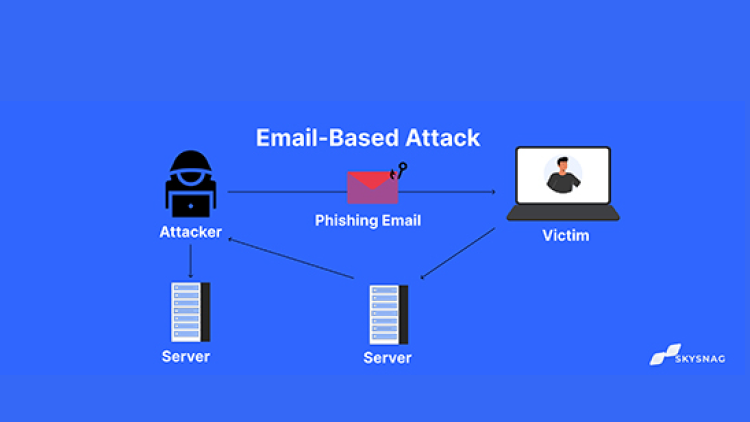

1. Hameçonnage

L’hameçonnage est un type d’attaque par courrier électronique qui trompe les destinataires en leur faisant divulguer des informations privées telles que des mots de passe, des numéros de compte ou des numéros de carte de crédit. Les attaquants envoient fréquemment des courriels qui ressemblent étroitement à une correspondance officielle d’une entreprise réputée, comme une banque ou un détaillant en ligne, en usurpant l’identité de cette entreprise. Généralement, le courriel comprendra un lien qui amène le destinataire vers un site Web frauduleux imitant l’original. L’attaquant peut accéder aux comptes de l’utilisateur si celui-ci fournit ses informations de connexion ou d’autres données sensibles sur ce site Web frauduleux.

2. Usurpation d’identité

Une attaque par courrier électronique connue sous le nom d’usurpation d’identité consiste à modifier l’adresse de l’expéditeur pour qu’elle semble provenir d’une source fiable. Cela peut être réalisé en modifiant le champ « De » dans l’en-tête du courrier électronique ou en redirigeant le trafic électronique via un serveur contrôlé par l’attaquant à l’aide d’un service comme Sendmail. Le courrier électronique peut tenter de tromper le destinataire afin de divulguer des informations privées, de propager un virus ou tout autre charge utile dangereuse, voire les deux à la fois.

3. Compromission de courrier électronique professionnel (BEC)

Une demande d’argent ou d’informations sensibles est généralement incluse dans un courrier électronique qui prétend provenir d’un cadre dirigeant au sein d’une entreprise.

4. Pharming

Même lorsque les utilisateurs saisissent l’URL correcte, une attaque de phishing par courrier électronique les redirige vers un faux site Web, cette attaque est appelée pharming. Un logiciel malveillant qui modifie le fichier hosts sur un ordinateur peut l’infecter, ou un attaquant peut modifier les enregistrements DNS d’un domaine. Au lieu du site Web d’origine, les utilisateurs qui essaient de le visiter sont redirigés vers celui faux de l’attaquant. Cela peut permettre de voler des informations sensibles telles que les identifiants de connexion.

5. Chevaux de Troie

Un cheval de Troie est un type de pièce jointe de courrier électronique qui contient des logiciels malveillants. Bien que le courrier électronique et la pièce jointe puissent sembler légitimes et provenir d’une source fiable, lorsque la victime les ouvre, le logiciel malveillant s’installe sur son ordinateur. Les chevaux de Troie peuvent être utilisés pour voler des données, asservir la machine à un botnet, voire effacer complètement le disque dur de tous ses fichiers.

6. Les virus

Un virus est une pièce jointe de courrier électronique nuisible contenant un code autoréplicatif pouvant infecter différents systèmes. Les virus peuvent être utilisés pour effacer des fichiers, prendre le contrôle des ordinateurs ou voler des données importantes.

7. Vers

Un ver est une pièce jointe de courrier électronique qui contient un logiciel malveillant conçu pour se propager à d’autres ordinateurs. Les vers peuvent être utilisés pour supprimer des fichiers, prendre le contrôle des ordinateurs ou voler des données importantes.

8. Attaques par déni de service (DoS)

Une attaque par déni de service (DoS) est une forme d’attaque par courrier électronique visant à empêcher les utilisateurs d’accéder à une ressource informatique ou réseau. L’attaquant peut y parvenir en envoyant des requêtes erronées qui surchargent le système ou en saturant la cible avec un trafic qu’elle ne peut pas gérer. Les attaques DoS peuvent être utilisées pour mettre hors service des réseaux entiers, des serveurs de messagerie électronique et des sites Web.

9. Pourriel

Il s’agit d’un type de courrier électronique souvent envoyé en masse à des fins commerciales. Le pourriel n’est généralement pas considéré comme nocif, bien qu’il puisse être ennuyeux et difficile à filtrer. Il est crucial de faire preuve de prudence lors de l’ouverture de courriers électroniques provenant d’expéditeurs inconnus, car certains courriels de pourriel peuvent contenir des logiciels malveillants ou des liens vers des sites Web frauduleux.

Conclusion

La solution DMARC automatisée de Skysnag renforce la protection contre les attaques par courrier électronique en confirmant que le message électronique provient bien du domaine qu’il prétend avoir été envoyé. Skysnag génère des rapports DMARC qui vous aident à enquêter sur les problèmes de sécurité potentiels et à identifier les risques éventuels liés aux attaques d’usurpation d’identité. Commencez avec Skysnag et inscrivez-vous dès aujourd’hui pour bénéficier d’un essai gratuit en utilisant ce lien.