Was ist Sozialtechnik?

Sozialtechnik ist ein Sicherheitsangriff, der auf menschliche Interaktion setzt, um Nutzer dazu zu bringen, Standard-Sicherheitsverfahren zu umgehen. Angreifer nutzen sozialtechnische Techniken, um Menschen zu manipulieren und vertrauliche Informationen wie Passwörter oder Bankkontonummern preiszugeben.

Geschichte der Sozialtechnik

Sozialtechnik gibt es schon seit Jahrhunderten, aber der Begriff wurde erst in den 1980er Jahren geprägt. Einer der frühesten dokumentierten sozialtechnischen Angriffe war der Große Gold-Schwindel von 1851, bei dem zwei Männer die Menschen in San Francisco davon überzeugten, dass sie Gold in den Sierra Nevada-Bergen gefunden hätten. Die Männer verkauften Aktien ihrer „Bergbaugesellschaft“ und verschwanden mit dem Geld.

Arten von Sozialtechnik

Es gibt viele verschiedene Arten von Sozialtechnik-Angriffen, aber wir werden uns die 10 am häufigsten verwendeten Angriffe ansehen:

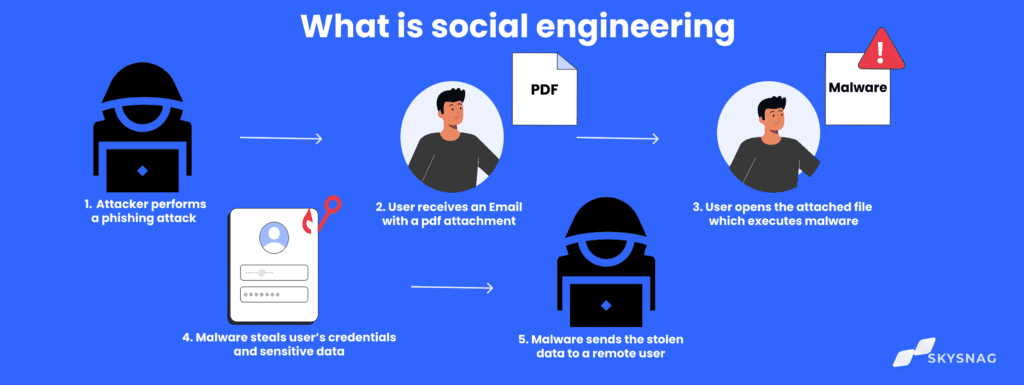

1. Phishing

Phishing ist eine Art von Sozialtechnik-Angriff, bei dem E-Mails oder Textnachrichten verwendet werden, um Nutzer dazu zu bringen, auf einen bösartigen Link oder Anhang zu klicken. Die Angreifer geben sich oft als vertrauenswürdige Entität aus, wie z.B. eine Bank oder Regierungsorganisation, um das Vertrauen des Opfers zu gewinnen. Sobald das Opfer auf den Link oder Anhang klickt, wird es auf eine bösartige Website umgeleitet oder sein Computer wird mit Malware infiziert.

2. Vorwandtechnik

Vorwandtechnik ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer ein falsches Szenario erstellt, um persönliche Informationen vom Opfer zu erhalten. Zum Beispiel kann sich ein Angreifer als Kundendienstmitarbeiter ausgeben und ein Opfer anrufen, um dessen Kontoinformationen zu „überprüfen„. Der Angreifer wird dann die persönlichen Informationen des Opfers nutzen, um auf deren Konten zuzugreifen oder andere Straftaten zu begehen.

3. Lockvogel

Lockvogel ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer ein physisches Gerät wie einen USB-Stick an einem öffentlichen Ort zurücklässt. Das Gerät enthält normalerweise Malware oder einen bösartigen Link. Wenn das Opfer das Gerät findet und es in seinen Computer steckt, wird sein System mit Malware infiziert.

4. Quid Pro Quo

Quid pro quo ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer dem Opfer etwas anbietet, im Austausch für persönliche Informationen oder Zugang zu einem System. Zum Beispiel kann sich ein Angreifer als IT-Support-Mitarbeiter ausgeben und anbieten, einen Computer des Opfers zu „reparieren„, im Austausch für den Fernzugriff auf das System. Sobald der Angreifer Zugang zum System hat, kann er dann Malware installieren oder sensible Informationen stehlen.

5. Datenmülltauchen

Datenmülltauchen ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer durch Mülltonnen oder Abfallcontainer wühlt, um sensible Informationen zu finden, die weggeworfen wurden. Diese Informationen können verwendet werden, um auf Systeme zuzugreifen oder andere Straftaten zu begehen.

6. Schulterblick

Schulterblick ist ein Sicherheitsangriff, bei dem der Angreifer beobachtet, wie ein Opfer sein Passwort oder seine PIN in einen Computer oder Geldautomaten eingibt. Der Angreifer kann diese Informationen dann nutzen, um auf die Konten des Opfers zuzugreifen oder andere Straftaten zu begehen.

7. Türdrücker

Türdrücker ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer einem Opfer in einen gesicherten Bereich folgt, wie z.B. ein Bürogebäude oder eine Tiefgarage. Der Angreifer kann dann Zugang zu den Konten des Opfers erlangen oder andere Straftaten begehen.

8. Vishing

Vishing ist eine Art von Sozialtechnik-Angriff, bei dem Sprachanrufe oder Textnachrichten verwendet werden, um Opfer dazu zu bringen, sensible Informationen preiszugeben. Der Angreifer gibt sich oft als vertrauenswürdige Entität wie eine Bank oder Regierungsorganisation aus, um das Vertrauen des Opfers zu gewinnen. Sobald das Opfer dem Angreifer die angeforderten Informationen bereitstellt, kann dieser sie nutzen, um Zugang zu den Konten des Opfers zu erhalten oder andere Straftaten zu begehen.

9. Wasserloch

Das Wasserloch ist eine Art von Sozialtechnik-Angriff, bei dem der Angreifer eine Website kompromittiert, die das Opfer häufig besucht. Der Angreifer kann dann den Computer des Opfers mit Malware infizieren oder sensible Informationen stehlen, wenn das Opfer die Website besucht.

10. Whaling

Whaling ist ein Sicherheitsangriff, der sich auf hochrangige Personen wie CEOs oder Prominente richtet. Um das Vertrauen des Opfers zu gewinnen, gibt sich der Angreifer oft als vertrauenswürdige Entität wie eine Bank oder Regierungsorganisation aus. Sobald das Opfer dem Angreifer die angeforderten Informationen bereitstellt, kann dieser sie nutzen, um Zugang zu den Konten des Opfers zu erhalten oder andere Straftaten zu begehen.

Sozialtechnik-Taktiken

Es gibt viele Taktiken, die Sozialtechniker verwenden, um ihre Opfer zu täuschen, aber einige der häufigsten sind:

- Nachahmung: Diese Cyberkriminellen geben sich oft als vertrauenswürdige Person aus, wie z.B. als Kundendienstmitarbeiter, um das Vertrauen des Opfers zu gewinnen.

- Autorität: Oft nutzen sie ihre Position der Autorität, um Opfer davon zu überzeugen, ihren Anforderungen nachzukommen.

- Einschüchterung: Sozialtechniker verwenden manchmal Einschüchterungstaktiken, wie zum Beispiel die Drohung, das Konto des Opfers zu kündigen, um sie dazu zu bringen, ihren Forderungen nachzukommen.

- Schmeichelei: Cyberkriminelle versuchen oft, ihre Opfer zu schmeicheln, um ihr Vertrauen zu gewinnen.

- Knappheit: Oft erzeugen sie ein Gefühl der Dringlichkeit, indem sie behaupten, dass ein Produkt oder eine Dienstleistung nur begrenzt verfügbar ist.

Beispiele für Sozialtechnik-Angriffe

- Der Datenleck bei Equifax im Jahr 2017

Im Jahr 2017 erlitt die Auskunftei Equifax einen Datenleck. twodurch die persönlichen Informationen von über 140 Millionen Menschen offengelegt wurden. Die Angreifer nutzten eine Art von Sozialtechnik-Angriff namens Phishing, um Zugang zu den Systemen von Equifax zu erhalten. Sobald die Angreifer Zugang zu den Systemen hatten, konnten sie sensible Informationen wie Sozialversicherungsnummern und Kreditkartennummern stehlen.

- Die Präsidentschaftswahl in den USA 2016

Im Jahr 2016, hat die russische Regierung Sozialtechnik-Angriffe eingesetzt, um sich in die US-Präsidentschaftswahl einzumischen. Die Angreifer nutzten eine Art von Phishing-Angriff, um Zugang zu den E-Mail-Konten des Wahlkampfleiters von Hillary Clinton, John Podesta, zu erhalten. Die Angreifer veröffentlichten dann den Inhalt der E-Mails öffentlich, um der Präsidentschaftskampagne von Clinton zu schaden.

- Der WannaCry-Ransomware-Angriff von 2017

Im Jahr 2017, der WannaCry-Ransomware-Angriff betroffene über 200.000 Computer in 150 Ländern. Die Angreifer nutzten einen Sozialtechnik-Angriff namens Phishing, um Opfer dazu zu bringen, auf einen bösartigen Link zu klicken. Sobald die Computer der Opfer mit der Ransomware infiziert waren, forderten die Angreifer ein Lösegeld, um die Dateien zu entschlüsseln.

- Der Datenleck bei Facebook im Jahr 2018

Im Jahr 2018, der Social-Media-Rieseerlitt Facebook einen Datenleck wodurch die persönlichen Informationen von über 87 Millionen Menschen offengelegt wurden. Die Angreifer nutzten einen Sozialtechnik-Angriff namens Phishing, um Zugang zu den Systemen von Facebook zu erhalten. Sobald die Angreifer Zugang zu den Systemen hatten, konnten sie sensible Informationen wie Namen, E-Mail-Adressen und Telefonnummern stehlen.

- Der Instagram-Hack von 2018

Im Jahr 2018 wurde die Foto-Sharing-App Instagram gehackt, und die persönlichen Informationen von über 6 Millionen Nutzern wurden offengelegt. Die Angreifer nutzten einen Sozialtechnik-Angriff namens Phishing, um Zugang zu den Systemen von Instagram zu erhalten. Sobald die Angreifer Zugang zu den Systemen hatten, konnten sie sensible Informationen wie Namen, E-Mail-Adressen und Telefonnummern stehlen.

Die 6 Schritte zu einem erfolgreichen Sozialtechnik-Angriff

- Forschung: Der Angreifer recherchiert die Zielorganisation und ihre Mitarbeiter, um so viele Informationen wie möglich zu sammeln.

- Planung: Der Angreifer plant den Angriff unter Berücksichtigung der Informationen, die er in der Forschungsphase gesammelt hat.

- Durchführung: Der Angreifer führt den Angriff durch, indem er die geplanten Methoden und Techniken verwendet.

- Auslieferung: Der Angreifer liefert die Nutzlast aus, die Malware, sensible Informationen oder Zugangsdaten sein könnte.

- Kontrolle: Der Angreifer übernimmt die Kontrolle über das System oder Konto, indem er die Informationen oder den Zugang nutzt, den er erlangt hat.

- Vertuschung: Der Angreifer verwischt seine Spuren, um den Angriff schwer erkennbar zu machen und zurückzuverfolgen.

Häufig gestellte Fragen

Wie funktioniert Sozialtechnik?

Sozialtechnik ist eine Art von Angriff, der auf menschliche Interaktion setzt, um Nutzer dazu zu bringen, Standard-Sicherheitsverfahren zu umgehen. Der Angreifer arbeitet daran, das Vertrauen des Nutzers zu gewinnen, und nutzt dieses Vertrauen dann aus, um den Nutzer dazu zu bringen, etwas zu tun, das es dem Angreifer ermöglicht, Zugang zum System zu erhalten.

Wie schwerwiegend ist Sozialtechnik?

Sozialtechnik kann verwendet werden, um verschiedene Ziele zu erreichen, wird jedoch am häufigsten verwendet, um Zugang zu Systemen oder Daten zu erhalten. Sobald ein Angreifer Zugang zu einem System hat, kann er es ausnutzen, um persönlichen Nutzen zu erlangen. Dies kann zu Datenverlust, finanziellen Verlusten und sogar Schäden am System führen.

Was ist die häufigste Art von Sozialtechnik?

Eine der häufigsten Arten von Sozialtechnik ist Phishing. Dabei sendet ein Angreifer eine E-Mail, die von einer legitimen Quelle wie einer Bank oder einer Website zu stammen scheint. Die E-Mail enthält einen Link, der den Benutzer zu einer gefälschten Website führt, die wie das Original aussieht. Der Benutzer wird dann aufgefordert, seine Anmeldedaten einzugeben, die der Angreifer nutzen kann, um Zugang zum System zu erhalten.

Wie kann ich Sozialtechnik verhindern?

Es gibt einige Dinge, die Sie tun können, um Sicherheitsangriffe zu verhindern. Erstens sollten Sie sich der Gefahren bewusst sein, auf Links in E-Mails zu klicken. Wenn Sie sich über die Quelle einer E-Mail unsicher sind, sollten Sie keine Links darin anklicken. Zweitens sollten Sie niemals persönliche Informationen wie Ihre Anmeldedaten an jemanden weitergeben, den Sie nicht kennen und dem Sie nicht vertrauen. Schließlich sollten Sie Ihre Systeme immer mit den neuesten Sicherheitspatches auf dem neuesten Stand halten, um zu verhindern, dass Angreifer eventuelle Sicherheitslücken ausnutzen können.

Welcher Prozentsatz der Hacker verwendet Sozialtechnik?

Sozialtechnik ist eine beliebte Technik unter Hackern und wird geschätzt, dass sie in etwa 90% der erfolgreichen Angriffe verwendet wird.

Wie hoch sind die Kosten für einen Sozialtechnik-Angriff?

Ein durchschnittlicher Sozialtechnik-Angriff kostet eine Organisation 1,6 Millionen US-Dollar und dauert 4 Monate, um entdeckt zu werden. Ein wesentlicher Teil dieser Kosten entsteht dadurch, dass es schwierig ist festzustellen, wann ein Mitarbeiter Opfer eines Angriffs wird. Mitarbeiter mit legitimen Zugriffsrechten können die Umgebung angreifbar machen, wenn sie auf eine Sozialtechnik-Kampagne hereinfallen und schädliche Software installieren, Zugangsdaten an Angreifer weitergeben oder sensible Informationen preisgeben.

Wie schützt man sein Unternehmen vor Sozialtechnik-Angriffen?

Skysnag automates DMARC, SPF, und DKIM für Sie, was Ihnen die Mühe und Zeit erspart, die für die manuelle Konfiguration erforderlich ist. Die automatisierte Software von Skysnag schützt den Ruf Ihrer Domain und bewahrt Sie vor kompromittierten Geschäftsemails, Passwortdiebstahl und potenziell erheblichen finanziellen Verlusten. Melden Sie sich über diesen Link für eine kostenlose Testversion an und schützen Sie Ihr Unternehmen vor Sozialtechnik-Angriffen.