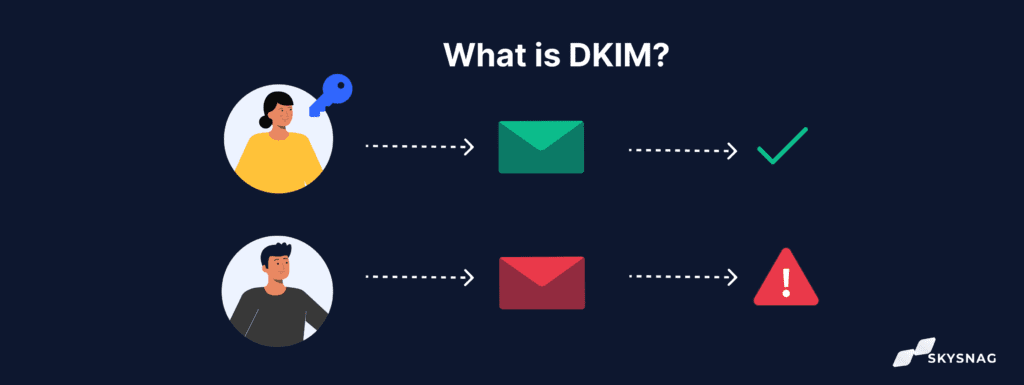

O DKIM é um método de autenticação de e-mails que permite ao servidor receptor verificar se um e-mail foi enviado e autorizado pelo proprietário do domínio do remetente. O e-mail recebe uma assinatura digital, que é um cabeçalho adicionado à mensagem e protegido por criptografia.

Leia mais sobre a Assinatura DKIM

Se um e-mail estiver assinado com uma assinatura válida do DomainKeys Identified Mail, é certo que nenhuma parte do corpo da mensagem ou anexos foi alterada desde o momento em que foram enviados até chegarem à sua caixa de entrada. Isso significa que, quando o receptor verifica uma assinatura DKIM válida, ele consegue confirmar a integridade de todas as partes da mensagem. Os usuários finais não conseguem ver as assinaturas DKIM, pois a validação é realizada no nível do servidor.

Histórico do DKIM

O padrão DomainKeys Identified Mail (DKIM) foi desenvolvido em 2007 por uma coalizão de organizações, incluindo AOL, Google, Microsoft e Yahoo!, com o objetivo de ajudar a combater o problema da falsificação de e-mails. O DKIM utiliza criptografia de chave pública para verificar se uma mensagem de e-mail não foi alterada durante o trânsito e se ela realmente se originou do domínio do remetente alegado. Isso é feito adicionando uma assinatura digital a cada mensagem de e-mail, que pode ser usada para verificar a autenticidade da mensagem.

Em 2012, o Internet Engineering Task Force (IETF) publicou o DomainKeys Identified Mail como um padrão oficial (RFC 6376). Desde então, ele tem sido amplamente adotado por provedores de serviços de e-mail (ESPs) e outras organizações como uma forma de garantir a segurança e a integridade das mensagens de e-mail.

Como o DKIM Funciona

Cada mensagem de e-mail assinada com DKIM contém um campo de cabeçalho DomainKeys Identified Mail-Signature que inclui as seguintes informações:

- O nome de domínio do remetente

- Um seletor para a chave DKIM usada para assinar a mensagem (por exemplo, “dkim” ou “20170914”)

- O algoritmo de assinatura utilizado (por exemplo, “rsa-sha256”)

- Uma assinatura criptográfica gerada usando a chave privada do remetente

Quando uma mensagem é recebida, o servidor de e-mail receptor pode usar as informações no campo de cabeçalho DKIM-Signature para verificar a autenticidade da mensagem. Para isso, ele precisará recuperar a chave pública correspondente ao seletor e ao domínio do remetente a partir de um registro DNS (conhecido como registro TXT). Uma vez obtida a chave pública, ela pode ser usada para verificar a assinatura da mensagem e garantir que a mensagem não tenha sido alterada.

Por que Usar DKIM?

O DKIM é uma ferramenta importante no combate à falsificação de e-mails, um tipo de ataque cibernético que envolve o envio de mensagens que parecem vir de um remetente legítimo, mas que na verdade são originadas de outra fonte. A falsificação de e-mails pode ser usada para diversos fins maliciosos, como ataques de phishing ou propagação de malware.

O DomainKeys Identified Mail pode ajudar a proteger os destinatários contra ataques de falsificação de e-mails, verificando a autenticidade de cada mensagem. Ao confirmar que cada mensagem não foi alterada e que se originou do domínio do remetente alegado, o DKIM ajuda a garantir que os destinatários não sejam enganados por e-mails falsificados.

Além de proteger os destinatários contra a falsificação de e-mails, o DKIM também pode ajudar a melhorar a entregabilidade de e-mails de uma organização. Isso ocorre porque muitos provedores de serviços de e-mail (ESPs) usam o DomainKeys Identified Mail para verificar

Sintaxe do Cabeçalho DKIM

Assinatura DKIM: v=1; a=rsa-sha256; c=simple/simple; d=skysnag.com;

s=brisbane;

t=1217574938; bh=KWSe46TZS2+p7aR67F1kVb6nXyo4=;

h=Received:Mime-Version:Date:Message-ID:Subject:From:To:Content-Type;

[email protected];

b=dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruW+s4U4VgFyL2ckaVzRp

SeAgiU6p4T+YGmJ3fWZA4kZBVTBQ5VVq3kR5YDw7x5fg+oZ6+V1R+nYZ4pZBXNK3+

qkjxqhw4kXlBYjYwvSpYrcYTtYC1Q4E1dWotZHUZSo=

Os campos no cabeçalho DKIM-Signature são definidos da seguinte forma:

| Etiqueta | Descrição |

| V | Versão. A versão atual é 1. |

| a | O algoritmo de assinatura utilizado. Este documento define apenas o algoritmo rsa-sha256. |

| c | O(s) algoritmo(s) de canonicalização da assinatura utilizado(s). Este documento define dois algoritmos de canonicalização de assinatura: “simple” e “relaxed”. |

| d | O domínio de assinatura. O domínio do remetente da mensagem. |

| s | O seletor. Uma sequência que identifica o registro de chave pública do DomainKeys Identified Mail associado ao domínio de assinatura. |

| t | Carimbo de data e hora da assinatura. O carimbo de data e hora da assinatura é o número de segundos desde 1º de janeiro de 1970 que representa quando a assinatura foi calculada. |

| bh | O hash do corpo da mensagem. Um hash do conteúdo da mensagem. |

| h | O campo de cabeçalhos da assinatura. Uma lista separada por dois-pontos que identifica os campos de cabeçalho apresentados ao algoritmo de assinatura. |

| i | A identidade da assinatura. Uma sequência usada para indicar o escopo de controle que o assinante possui sobre a mensagem. (Isso pode ser usado, por exemplo, por um usuário corporativo para afirmar que ele/ela está agindo dentro do escopo de seus direitos e responsabilidades profissionais.) |

| z | O campo de cabeçalhos finais da assinatura. Uma lista separada por dois-pontos que identifica os campos de cabeçalho que aparecem após a assinatura, ou seja, os cabeçalhos finais da assinatura. |

| b | Os dados da assinatura. Uma assinatura é gerada pelo algoritmo especificado na etiqueta “a“. |

| x | Um carimbo de data e hora de expiração da assinatura. A expiração da assinatura |

Para resumir, o cabeçalho DKIM-Signature é usado para assinar mensagens para verificação DKIM. O cabeçalho inclui a versão do DomainKeys Identified Mail em uso, o algoritmo utilizado para gerar o hash, a postura de canonicalização para o domínio remetente, o seletor da chave pública DKIM, o domínio de e-mail que assinou a mensagem, a identidade do assinante, o valor do hash do corpo da mensagem e a assinatura criptográfica de todas as informações anteriores.

Verificação DKIM

A verificação DKIM começa garantindo que o número da versão esteja de acordo com a especificação do DomainKeys Identified Mail, que a identidade do domínio do remetente corresponda ao domínio definido na assinatura, e o “h=“ a etiqueta contém o campo de cabeçalho From. Se tudo estiver correto, o servidor do destinatário tenta recuperar a chave pública do domínio remetente usando as etiquetas “d=“ e “s=“.

Você também pode usar nossa ferramenta gratuita de verificação de registro DKIM para checar e validar seu registro.

A chave pública é usada para descriptografar o hash criptografado que foi enviado junto com a mensagem. Em seguida, o servidor de e-mail receptor calcula seu próprio hash da mensagem. Se os dois hashes coincidirem, a mensagem é liberada.

O DKIM Previne a Falsificação de E-mails?

O DKIM sozinho não previne a falsificação de e-mails. DKIM e DMARC trabalham juntos para impedir a falsificação. O DomainKeys Identified Mail utiliza criptografia de chave pública para assinar mensagens com uma chave privada. A assinatura é então verificada com uma chave pública obtida nos registros DNS do remetente da mensagem. Isso garante que apenas o proprietário da chave privada possa enviar mensagens que pareçam originar-se do domínio do remetente. O DMARC usa os resultados das verificações DKIM e SPF para determinar se uma mensagem deve ou não ser entregue. Se o DKIM ou SPF falharem, o DMARC pode instruir o servidor de e-mail receptor a rejeitar, colocar em quarentena ou entregar a mensagem.

Papel do DKIM na Entregabilidade de E-mails

A principal vantagem de usar o DomainKeys Identified Mail é que ele ajuda a autenticar seus e-mails. Ao autenticar seus e-mails, você informa aos destinatários que a mensagem está vindo de você e não de outra pessoa. Isso é importante porque contribui para melhorar a entregabilidade dos seus e-mails.

Quando seu e-mail é autenticado, ele tem mais chances de ser entregue na caixa de entrada em vez da pasta de spam. Isso ocorre porque a autenticação é um dos fatores que os ISPs utilizam para determinar se um e-mail deve ser entregue na caixa de entrada ou não.

Outra vantagem de usar o DomainKeys Identified Mail é que ele pode ajudar a evitar filtros de spam. Isso ocorre porque muitos filtros de spam utilizam o DomainKeys Identified Mail para determinar se um e-mail é spam ou não. Se um e-mail não for autenticado, é mais provável que seja marcado como spam.

Por fim, usar o DKIM pode ajudar a construir uma melhor reputação junto aos ISPs. Isso ocorre porque os ISPs frequentemente utilizam o DKIM para avaliar a reputação do remetente.

Relação entre SPF, DKIM e DMARC

SPF e DMARC são usados para autenticar os remetentes de e-mail. O DKIM é usado para autenticar as mensagens de e-mail.

O SPF verifica o endereço IP do remetente para garantir que ele corresponda ao endereço IP autorizado a enviar e-mails em nome do domínio do remetente.

O DKIM utiliza assinaturas criptográficas para autenticar mensagens de e-mail. A assinatura é adicionada ao cabeçalho da mensagem, e o destinatário pode usar a assinatura para verificar que a mensagem não foi alterada durante o trânsito e que foi enviada por um remetente autorizado.

O DMARC verifica os resultados de autenticação SPF e DomainKeys Identified Mail de uma mensagem e determina se a mensagem deve ser entregue, colocada em quarentena ou rejeitada com base nas políticas configuradas pelo remetente.

Como Configurar uma Chave DKIM

A configuração do DomainKeys Identified Mail é a mesma, independentemente do ESP ou servidor de e-mail que você use. É necessário ter uma chave privada armazenada de forma segura e compartilhar a chave pública nos registros DNS do seu domínio. Assim como o SPF, o DKIM utiliza registros TXT do DNS com um formato especial.

Geralmente, é considerado uma boa prática rotacionar suas chaves DKIM regularmente. O padrão DKIM recomenda a rotação de chaves a cada trimestre e também recomenda revogar chaves DKIM antigas como parte do processo de rotação. A maneira mais fácil de gerenciar isso é adicionando novas chaves e removendo as antigas dos seus registros DNS alguns dias depois. O Skysnag é um dos poucos ESPs que facilita essa gestão, mantendo sua chave privada antiga ativa enquanto sua nova chave pública se propaga.

A melhor forma de proteger os e-mails do seu domínio é usando o DomainKeys Identified Mail em combinação com SPF e DMARC. Para mais informações sobre como esses protocolos funcionam juntos para proteger seu domínio, confira nossos outros guias.

Conclusão

A solução automatizada de DKIM da Skysnag ajuda a inspecionar e verificar seus registros DKIM enquanto analisa a origem e o conteúdo das mensagens de e-mail, com o objetivo de reduzir a quantidade de spam, phishing e outros e-mails prejudiciais. Além disso, o software automatizado da Skysnag garante que seus registros DKIM estejam configurados corretamente. Comece com a Skysnag e inscreva-se para um teste gratuito hoje mesmo.

Assine nossa newsletter

Recursos Relacionados

Atualizações manuais de DNS: riscos para a segurança de e-mail

Por que as empresas devem automatizar o DMARC: conformidade, segurança e controle

O Custo Oculto das Falhas de Autenticação de E-mail em Campanhas de Marketing