電子メールは何十年もの間、ビジネスコミュニケーションの要でしたが、長い間、サイバー脅威を防ぐために必要な認証が欠けていました。この脆弱性により、攻撃者は送信者を偽装し、ブランドになりすますことができ、広範なフィッシングとメール詐欺が助長され、企業に数十億ドルの損害をもたらしました。

これに対抗するために、DMARC(ドメインベースのメッセージ認証、報告、適合)は、送信者の身元を確認し、ドメインの悪用を防ぐためのプロトコルとして導入されました。DMARCは導入以来大きく進化しており、2024年および2025年には主要なメールプロバイダーによって強制されるようになり、メール認証はビジネスセキュリティの重要な要素となっています。

このブログでは、DMARCの起源、その発展の過程、そしてなぜ現在すべての企業にとって導入が必須となっているのかを探っていきます。

DMARCとは何か(そしてその存在理由)

DMARCは、SPF(Sender Policy Framework)およびDKIM(DomainKeys Identified Mail)と連携して、送信者がドメインを使用する権限があるかどうかを確認するメール認証プロトコルです。

これは、フィッシング攻撃やドメインスプーフィングの増加に対応して開発されました。DMARCがなければ、誰でもあなたのドメイン「から」メールを送信でき、顧客の信頼を損ない、ブランドを危険にさらすことになります。

DMARCの進化:タイムライン

2010年〜2011年:DMARCの誕生

SPFとDKIMはメールセキュリティを向上させましたが、スプーフィングやフィッシングには部分的にしか対応していませんでした。これにより、DMARC(ドメインベースのメッセージ認証、報告、適合)が誕生しました。2010年、PayPal、Microsoft、Google、Yahoo!などの主要企業が協力してDMARCを開発し、ドメイン所有者により多くの制御権とメール認証に関するフィードバックを提供することを目指しました。

最初のDMARC仕様は2012年1月30日に公開され、メールセキュリティにおける新たな節目となりました。

2012年〜2020年:緩やかな導入期

その可能性にもかかわらず、DMARCの導入は技術的な複雑さと認知度の低さから進みませんでした。多くの組織は、DMARC導入の前提となるSPFやDKIMを実装する専門知識を持っていませんでした。大手金融機関やテクノロジー企業がDMARCの導入を開始しましたが、導入は依然として任意であり、多くの企業は「あると良いもの」として捉え、必須とは見なしていませんでした。

2015年と2016年には、GoogleやYahoo!などの業界大手がより厳格なDMARCポリシーを適用し始め、DMARCを無視するドメインは配信に問題が生じるリスクがあることを示しました。

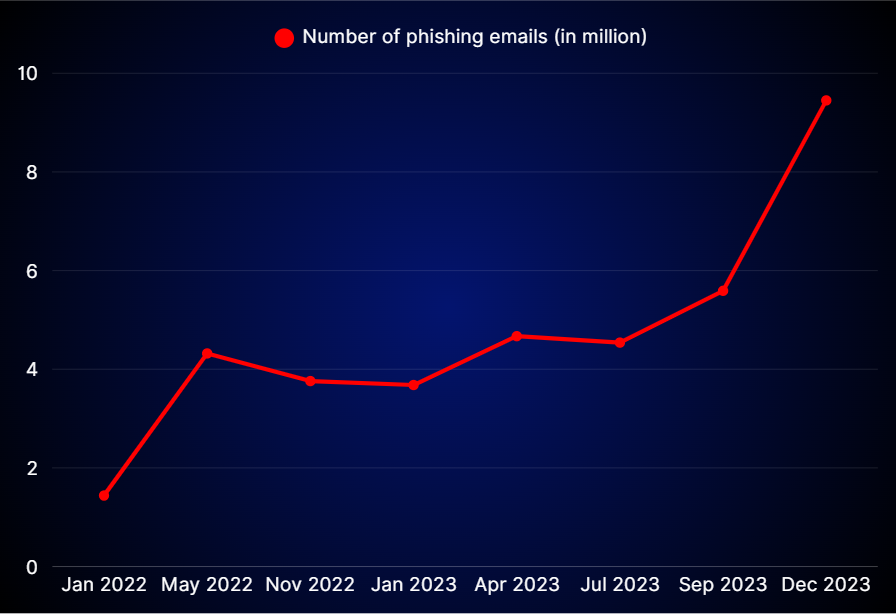

2021年〜2023年:スプーフィングの急増

2023年12月、スプーフィングとフィッシングは過去最高を記録し、全世界で検出されたフィッシングメールは9.45百万件に達し、9月の5.59百万件から大幅に増加しました(Statista)。業界の圧力が高まる中、DMARCの可視性はサイバーセキュリティツールにますます統合されつつありますが、実際の適用は依然として稀です。SkysnagのオールインワンプラットフォームはDMARC適用を自動化し、数か月ではなく数日で完全なメール準拠を達成することで、組織がスプーフィング攻撃から自らを守るのを支援します。

無料トライアル開始2024年2月:GoogleとYahooが大量配信者にDMARCの適用を義務化

GoogleとYahooは、大量送信者(1日に5,000通以上のメールを送信する送信者)に対し、有効なDMARCポリシーの設定を義務付けると発表しました。そうでない場合、メールは拒否されるか迷惑メールに分類されるリスクがあります。

要件には以下が含まれます:

- 有効なSPFおよびDKIMレコードを持つドメイン

- DMARCポリシー(最低限)

p=none) - TLS暗号化

- ワンクリックでの配信停止

GoogleおよびYahooのメール送信者要件に準拠しない場合、評判の低下や配信失敗を招く可能性があります。

2025年5月:MicrosoftがDMARC準拠への取り組みに参加

Microsoftは2025年5月5日より、OutlookおよびExchange Onlineにおいて、ビジネス送信者向けにDMARCの積極的な適用を開始します。少量送信者であっても、認証されたメールが標準となります。

この日以降、Microsoftは厳格な認証要件を満たさないメールを拒否します。ドメインがSPFまたはDKIMでDMARC整合に失敗した場合、次のようなエラーが表示される可能性があります:

550 5.7.515 アクセス拒否、送信ドメイン [あなたのドメイン] は必要な認証レベルを満たしていません。

なぜ今これが重要なのか

HubSpot、Mailchimp、Google Workspace、または独自のサーバーを使用してメールを送信する場合は、ドメインのDNSレコードでそれらのプラットフォームを明示的に許可する必要があります。

この認証がない場合:

- あなたのメールはスパムとしてマークされたり、完全に拒否されたりする可能性があります

- 誰があなたのドメインをスプーフィングしているのかを把握できなくなります

- あなたのドメインがブラックリストに載る可能性があります

- ブランドのメール評価を管理できなくなります

SPF、DKIM、MTA-STS、TLS-RPT、BIMIの役割

DMARCが注目されがちですが、実際には以下を実現する一連の認証プロトコルの一部です:

- あなたの送信者の身元を認証します(SPF、DKIM)

- 接続を保護します(MTA-STS、TLS-RPT)

- 信頼性を視覚的に強化します(BIMI、ロゴと認証済みの青いチェックマーク付き)

これらのプロトコルは連携してドメインを保護し、メールの到達率を改善し、メールが本来届くべき受信トレイに届くようにします。

最後に:メール認証はもはや任意ではありません

Google、Yahoo、Microsoftからのメッセージは明確です:認証しないとブロックされるリスクがあります。

DMARCおよび関連プロトコルは、もはや推奨事項ではなく、基本的な要件です。まだ対応していない場合は、今すぐドメインを正しく構成し、DMARCポリシーを適用して、あなたの評判を守りましょう。

Skysnagは、SPF、DKIM、DMARCの設定から、MTA-STS、TLS-RPT、BIMI、ブラックリスト監視まで、メール認証プロセス全体を自動化します。技術的な知識は不要で、数回クリックするだけで完了します。

今すぐ登録して無料でお試しいただくか、30秒以内にドメインヘルスレポートを取得してください。

送信元のアイデンティティを保護し、ドメインの信頼性を守る準備はできていますか?今すぐご登録ください。

始めましょう