サイバー犯罪者は、企業のドメイン名を利用してスプーフィング攻撃を行っています。彼らはサーバーをハッキングするわけではありません。その代わりに、ドメインの信頼性を悪用して、フィッシングメールを直接受信箱に送り込みます。

そして、DMARCを施行していなければ、彼らを止めるものは何もありません。

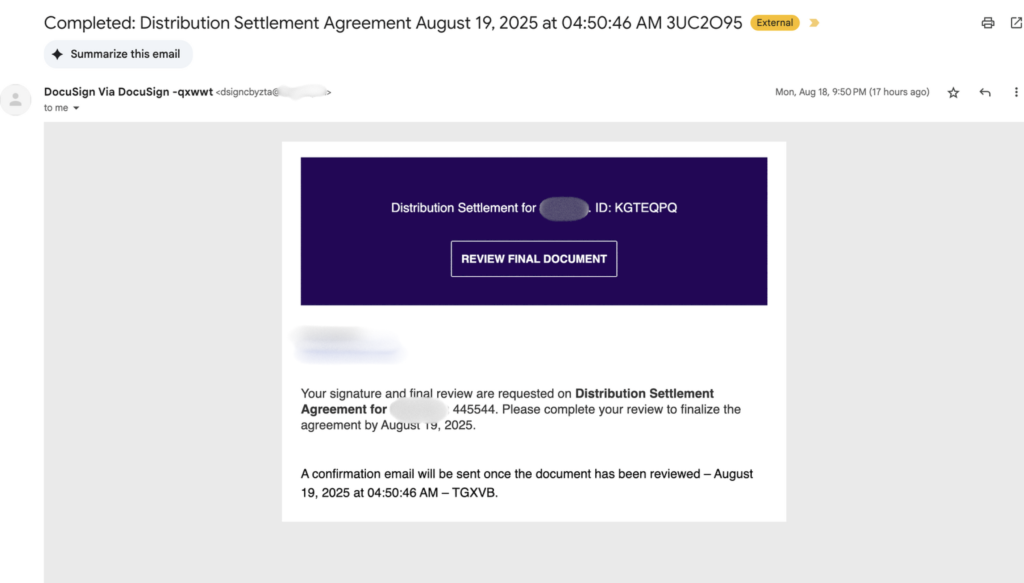

例:偽装された署名プラットフォームのメール

こちらは私たちが捕捉したフィッシングメールです ― 多国籍組織が所有するドメイン名を使用して送信されました。

このメールはDocuSignを装い、DocuSignのテンプレートを使用していますが、信頼できる組織のドメインから送信されています。

一見すると、このメールは正規のDocuSignリクエストのように見えます。送信者ドメインは署名プラットフォームに属しているように見えるため、受信者はその名前を信頼してクリックしてしまいます。

注意:実際の会社のドメイン名はプライバシーのためここでは非公開としています。

実際には、攻撃者はその企業のドメインを偽装し、DMARC保護が導入されていないことを悪用しています。

攻撃者はどのようにしてそれを知ったのでしょうか?

DNSは公開情報だからです。これまでも、そしてこれからもそうです。攻撃者は大規模にDNSレコードをスキャンでき、DMARCレコードが存在しないドメインを見つければ、それは公開された招待状のようなものです。「監視のみ」に設定されたドメインでさえ、高リスクの抜け穴となります。

これこそが攻撃者が狙うものです ― ほんの小さな隙です。誤って構成された、あるいは欠落したレコードがひとつでもあれば、彼らは自由にあなたの会社名を使って不正メールを送り、あなたが気づかないうちに窃盗や詐欺を仕掛けます。

見えないからといって ≠ 危険がないわけではない

監視がなければ、これはログに一切表示されません。あなたには何も起こっていないように見えます。しかし実際には、あなたのドメインがCEOや、あなたがまったく知らない人物にフィッシングメールを送信しているのです。

- 私たちは、大手金融機関から送られてきたように見せかけた偽装メールを確認しています。

- 私たちは、乗っ取られた企業ドメインを使った契約署名リクエストを確認しています。

- 私たちは、取締役や経営幹部が偽装されたブランド名で直接狙われている事例を確認しています。

責任はあなたにあります

被害者がクリックすると、彼らの目にはあなたの会社名が表示されます。彼らにとって、それはあなたの責任です。

- 偽装された請求書ですか?相手はあなたが管理を失ったと考えるでしょう。

- 偽の契約リクエストですか?相手はあなたのセキュリティを疑うでしょう。

- あなたのドメインで送られたフィッシングリンク?相手は損害賠償を請求する可能性があります。

あなたのブランドとリーダーシップが危険にさらされています。

解決策は明確です

- DMARC、SPF、そしてDKIMを導入してください。

- ドメインが不正利用されていないか監視してください。

- DMARCを確実にrejectに設定してください。「none」は攻撃者にとって狩り放題を意味します。 注意:DMARCを手動で適用すると、有効なメールがブロックされる可能性があります。

大手企業は、攻撃者に悪用される前に自社のドメインを保護しています。Skysnagは、ギャップを塞ぎ、脅威を遮断し、Genius DMARCの施行によって完全なメールコンプライアンスを実現することを容易にします。

- 無料のドメイン評価をリクエストして、リスクを即座に把握しましょう。

- 私たちのサクセスチームにご相談ください ― 貴社に合わせたガイダンスをご提供します。

- トライアルを開始して、どれほど迅速に保護を適用できるかをご確認ください。

送信元のアイデンティティを保護し、ドメインの信頼性を守る準備はできていますか?今すぐご登録ください。

始めましょう