NISTの歴史

米国商務省の一部であるNational Institute of Standards and Technology(NIST)は、組織のサイバーセキュリティ体制を強化するための標準とベストプラクティスを策定しています。2013年、大統領令13636により、NISTはサイバーセキュリティフレームワーク(CSF)を作成するよう指示されました。これにより:

- あらゆる業界におけるサイバーセキュリティリスクを特定し、管理する

- 柔軟で、再現可能かつコスト効率が高いこと

- イノベーションとレジリエンスを促進する

- 業種横断的な連携とパフォーマンスの測定を可能にする

その結果として、規模、業種、地域を問わず、民間および公共部門によって世界中で活用されているサイバーセキュリティリスク管理フレームワークが誕生しました

このフレームワークが重要な理由

サイバーセキュリティの脅威は加速しており、組織はリスクを管理し、システムを保護し、インシデントに対応するための統一されたアプローチを必要としています。NISTのサイバーセキュリティフレームワーク(CSF)は、それを実現するための共通言語と構造を提供します。

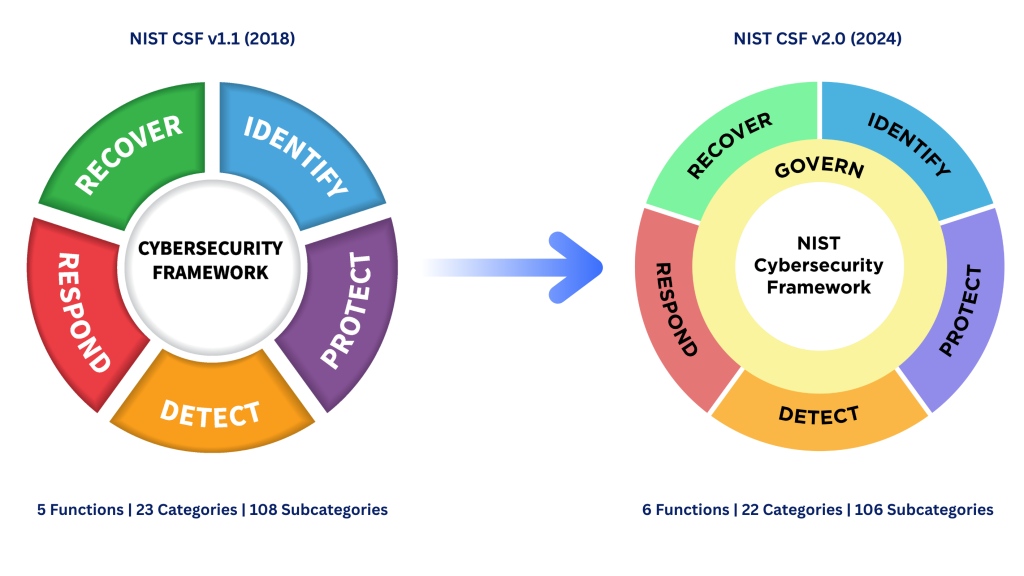

このフレームワークは当初、「識別」「防御」「検知」「対応」「復旧」の5つの主要機能を中心として構成されていました。バージョン2.0のリリースにより、統治という6番目の機能が追加され、組織のリーダーシップ、ポリシー、リスク管理の重要性が強調されました。

これらの機能を組み合わせることで、組織はサイバー攻撃に備え、耐え、回復することができ、最も標的とされやすい攻撃経路であるメールのセキュリティ強化にも直接関係しています。

DMARCがNISTサイバーセキュリティフレームワークにどのように適合するか

DMARC(Domain-based Message Authentication, Reporting & Conformance)は、ドメインのなりすましや偽装を防ぐためのメール認証プロトコルです。これはDNSベースの標準ですが、次の理由によりNIST CSFにうまく適合します:

- ドメインの不正使用を特定する

- 受信者を偽造されたメッセージから保護する

- 悪意のある送信元を検出する

- 不正行為への迅速な対応を可能にする

- インシデント後の復旧と調整を支援する

DMARCは単なるメール規格ではなく、現代のサイバーセキュリティ戦略に沿った重要な管理手段です。

DMARCの理解

DMARCはSPFとDKIMを基盤とし、ドメイン所有者が次のことを行えるようにします:

- メールをどのように認証すべきかに関するポリシーを公開する

- 認証アクティビティに関するレポートを受け取る

- 認証されていないメッセージの拒否を強制する

これは、組織がフィッシングやなりすましの脅威から自社のブランド、顧客、インフラを保護するのに役立ちます。

DMARCはその導入以来、企業や大学から政府機関、SaaSベンダーに至るまで、世界中の組織に採用されています。

NISTサイバーセキュリティフレームワークとDMARCの主要機能

| NIST CSFの機能 | DMARCアライメント |

|---|---|

| 識別 | リスクの露出を理解するために、自社のドメインエコシステムとメール送信サービスを分析します。 |

| プロテクト | なりすましメールをブロックするためにDMARCポリシーを公開します(例:p=reject)。 |

| 検知 | DMARCの集約レポートおよびフォレンジックレポートを使用して、不正使用を特定します。 |

| 対応 | シャドウサービスや誤設定された送信者に対して是正措置を講じます。 |

| 復旧 | インシデント後に認証ポリシーを調整し、安全な通信を維持します。 |

| 統治 | メールセキュリティに対する組織的な責任を確立します。DMARCを正式なポリシーとして使用し、ドメインのなりすましを防止するとともに、経営層主導のリスク管理とコンプライアンス目標に整合させます。 |

NISTに準拠した方法でDMARCを導入する

NISTが7段階の導入プロセスを推奨しているように、DMARCの導入も同様の構造化されたアプローチに従うことができます:

- 優先順位付けとスコープ設定:高リスクのドメインとメールフローを特定する。

- 把握:現在のSPF/DKIM/DMARCレコードとサードパーティ送信者をマッピングする。

- 現在のプロファイルを作成:すべてのドメインの認証状況を文書化する

- リスク評価を実施:なりすましが発生する可能性のある箇所や、ポリシーの適用が失敗する可能性のある箇所を特定する。

- 目標プロファイルを作成:ポリシーの適用目標(p=reject)と可視化の目標を定義する。

- ギャップを分析し優先順位をつける:整合性のないレコード、シャドウIT、ポリシーの弱い適用を対処する。

- アクションプランを実行:レポートを監視し、設定を調整し、適用へと移行する。

DMARCをNISTに整合させることの利点

- ドメインのなりすましリスクを軽減する

- メールの到達率とドメインの評判を向上させる

- インシデントの検出と報告を支援する

- 政府および業界のフレームワークへの準拠を向上させる

- 顧客やパートナーとの信頼関係を構築する

導入における課題

DMARCの導入には以下が必要です:

- 送信インフラ全体の把握

- サードパーティプロバイダーとの連携

- 大量のXMLベースのDMARCデータの分析

- 新しいメール送信元への継続的な適応

多くの組織は、ポリシーを適用(quarantineまたはreject)に移行する複雑さから、p=noneのままで停滞しています。

NISTに準拠したメールセキュリティのためのSkysnagの活用

Skysnagは次の方法で導入プロセスを簡素化します:

- SPF、DKIM、DMARCの設定を自動化する

- 複数のプロバイダーからのDMARCレポートを集約する

- リアルタイムでの不整合の特定

- 複数のドメインにわたるポリシー適用の管理

- NISTサイバーセキュリティフレームワークへの完全な準拠を確保する

ドメインを保護する準備はできましたか?

Skysnagとともに、NISTに準拠したメール保護の旅を始めましょう。

当社のプラットフォームを探索し、デモを予約するか、無料で始めましょう。