O e-mail tem sido um pilar da comunicação empresarial por décadas, mas por muito tempo careceu da autenticação essencial necessária para prevenir ameaças cibernéticas. Essa vulnerabilidade permitiu que atacantes falsificassem remetentes e se passassem por marcas, alimentando campanhas generalizadas de phishing e fraudes por e-mail que custaram bilhões às empresas.

Para combater isso, o DMARC (Domain-based Message Authentication, Reporting, and Conformance) foi introduzido como um protocolo para verificar a identidade dos remetentes e proteger os domínios contra abusos. Desde a sua criação, o DMARC evoluiu significativamente e, a partir de 2024 e 2025, os principais provedores de e-mail estão aplicando sua utilização, tornando a autenticação de e-mails um componente crítico da segurança empresarial.

Neste blog, exploraremos as origens do DMARC, como ele se desenvolveu ao longo do tempo e por que implementá-lo se tornou indispensável para todas as empresas.

O que é DMARC (e por que ele existe)

O DMARC é um protocolo de autenticação de e-mails que funciona com o SPF (Sender Policy Framework) e o DKIM (DomainKeys Identified Mail) para verificar se o remetente está autorizado a usar um domínio.

Ele foi desenvolvido em resposta ao aumento dos ataques de phishing e da falsificação de domínios. Sem o DMARC, qualquer pessoa pode enviar um e-mail “de” seu domínio, minando a confiança dos clientes e colocando sua marca em risco.

A Evolução do DMARC: Uma Linha do Tempo

2010–2011: O Nascimento do DMARC

Embora o SPF e o DKIM tenham melhorado a segurança dos e-mails, eles abordaram apenas parcialmente a falsificação e o phishing. Isso levou à criação do DMARC – Domain-based Message Authentication, Reporting, and Conformance. Em 2010, grandes empresas do setor, incluindo PayPal, Microsoft, Google e Yahoo!, colaboraram para desenvolver o DMARC, com o objetivo de dar aos proprietários de domínios mais controle e a capacidade de receber feedback sobre a autenticação de e-mails.

A primeira especificação do DMARC foi lançada em 30 de janeiro de 2012, marcando um novo marco na segurança de e-mails.

2012–2020: A Fase de Adoção Lenta

Apesar de seu potencial, a adoção do DMARC foi lenta devido à complexidade técnica e à falta de conscientização. Muitas organizações não tinham a expertise para implementar SPF e DKIM, pré-requisitos para a implantação do DMARC. Grandes instituições financeiras e empresas de tecnologia começaram a implementá-lo, mas a adesão ainda era voluntária. Muitas empresas o viam como “bom ter”, mas não essencial.

Em 2015 e 2016, gigantes do setor como Google e Yahoo! começaram a aplicar políticas de DMARC mais rigorosas, sinalizando que domínios que ignorassem o DMARC corriam o risco de enfrentar problemas de entregabilidade.

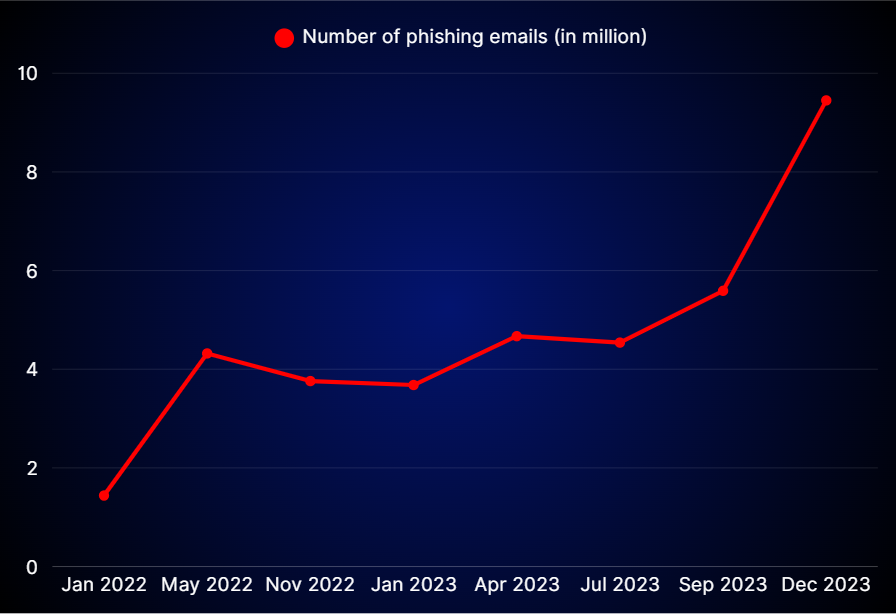

2021–2023: Aumento dos Casos de Falsificação de Domínios

Em dezembro de 2023, os volumes de spoofing e phishing atingiram níveis recordes, com 9,45 milhões de e-mails de phishing detectados globalmente, acima dos 5,59 milhões em setembro (Statista). À medida que a pressão do setor aumenta, a visibilidade do DMARC é cada vez mais integrada às ferramentas de cibersegurança, embora a aplicação ainda seja rara. A plataforma tudo-em-um da Skysnag automatiza a aplicação do DMARC, ajudando as organizações a se protegerem contra ataques de spoofing ao alcançar conformidade completa de e-mail em dias, e não em meses.

Iniciar avaliação gratuitaFevereiro de 2024: Google e Yahoo passam a exigir DMARC para remetentes de alto volume.

Google e Yahoo anunciam que remetentes de alto volume (que enviam mais de 5.000 e-mails por dia) devem ter uma política DMARC válida em vigor, sob risco de seus e-mails serem rejeitados ou encaminhados ao spam.

Os requisitos incluem:

- Um domínio com registros SPF e DKIM válidos.

- Uma política DMARC (no mínimo

p=none) - Criptografia TLS.

- Cancelamento de inscrição com um clique.

A não conformidade com os requisitos de remetente de e-mail do Google e do Yahoo resulta em danos à reputação e falhas de entrega.

Maio de 2025: Microsoft se une ao esforço pela conformidade com o DMARC.

A Microsoft passa a aplicar ativamente o DMARC em todo o Outlook e o Exchange Online para remetentes corporativos em 5 de maio de 2025. E-mails autenticados tornam-se o padrão, mesmo para remetentes de baixo volume.

A partir dessa data, a Microsoft rejeita e-mails que não atendem aos requisitos de autenticação estritos. Se um domínio falhar no alinhamento do DMARC com SPF ou DKIM, o seguinte erro poderá aparecer:

550 5.7.515 Acesso negado, o domínio de envio \[YourDomain] não atende ao nível de autenticação exigido.

Por que isso é importante agora

Se você está enviando e-mails — seja pelo HubSpot, Mailchimp, Google Workspace ou por seus próprios servidores — deve autorizar explicitamente essas plataformas nos registros DNS do seu domínio.

Sem essa autorização:

- Seus e-mails podem ser marcados como spam ou rejeitados imediatamente.

- Você perde visibilidade sobre quem está falsificando o seu domínio.

- Seu domínio pode entrar em listas de bloqueio.

- Você perde o controle sobre a reputação de e-mail da sua marca.

O papel de SPF, DKIM, MTA-STS, TLS-RPT e BIMI

Embora o DMARC receba a maior parte da atenção, ele faz parte de um conjunto completo de protocolos de autenticação que, juntos:\*\*

- Autenticar sua identidade (SPF, DKIM)

- Proteger a conexão (MTA-STS, TLS-RPT)

- Reforçar visualmente a confiança (BIMI, com seu logotipo e selo azul verificado)

Esses protocolos atuam em conjunto para proteger seu domínio, melhorar a entregabilidade de e-mails e garantir que suas mensagens cheguem onde devem: à caixa de entrada.

Considerações finais: a autenticação de e-mails não é opcional.

A mensagem do Google, Yahoo e Microsoft é clara: autentique ou corra o risco de ser bloqueado.

DMARC e protocolos relacionados deixaram de ser apenas boas práticas; agora são requisitos básicos. Se você ainda não fez isso, este é o momento de configurar corretamente seu domínio, aplicar sua política DMARC e proteger sua reputação.

A Skysnag automatiza todo o processo de autenticação de e-mails — desde a configuração de SPF, DKIM e DMARC até MTA-STS, TLS-RPT, BIMI e o monitoramento de listas de bloqueio — tudo em apenas alguns cliques, sem necessidade de conhecimento técnico.

Cadastre-se agora e experimente gratuitamente ou obtenha um relatório de integridade do domínio em menos de 30 segundos.

Pronto para proteger a sua identidade de envio e a reputação do seu domínio? Registe-se hoje.

ComeçarAssine nossa newsletter

Recursos Relacionados

Atualizações manuais de DNS: riscos para a segurança de e-mail

Por que as empresas devem automatizar o DMARC: conformidade, segurança e controle

O Custo Oculto das Falhas de Autenticação de E-mail em Campanhas de Marketing