¿Qué es el phishing?

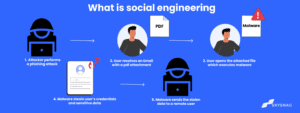

El phishing es cuando los ciberdelincuentes envían correos electrónicos maliciosos para estafar a los internautas. Es una forma de ingeniería social en la que los estafadores utilizan la psicología humana y manipulan a las personas para que actúen sin pensar. El objetivo es acceder a datos sensibles del usuario, como información financiera, credenciales del sistema, número de tarjeta de crédito, etc.

Los correos electrónicos de phishing enviados parecen proceder de una fuente fiable, y se engaña a las víctimas para que los abran. Una vez abiertos, estos correos difunden malware y roban datos. Normalmente, técnicas como la falsificación, la imitación y el engaño desempeñan un papel integral en los ataques de phishing.

Historia del phishing

Puede que pienses que el phishing es un concepto nuevo, pero lleva utilizándose desde mediados de los noventa. Todo empezó con hackers que se hacían pasar por empleados de AOL para «pescar» información. Como AOL era un sistema de contenidos de renombre en aquella época, estos estafadores consiguieron embaucar a las víctimas. Les hacían divulgar sus credenciales y luego secuestraban sus cuentas.

Después, en la década de 2000, el ciberphishing se hizo más prominente en el sector bancario. A los ciberdelincuentes les resultaban más rentables las cuentas bancarias, por lo que atraían a los usuarios para que revelaran sus credenciales financieras. Se enviaron en masa correos electrónicos de phishing que imitaban avisos bancarios para robar fondos de usuarios desprevenidos.

Con el tiempo, el phishing ha evolucionado, y cada vez aparecen más variantes, como el Paypal Phishing, el Amazon phishing, el Apple Phishing, el Spear Phishing, etc. Los estafadores son cada vez más avanzados, e imitan a organizaciones reputadas utilizando sofisticados correos electrónicos que se parecen a los auténticos. A día de hoy, el phishing sigue siendo un problema al que se enfrentan a diario las comunidades online.

El phishing es un problema que prevalece

El phishing se utiliza mucho para estafar a la gente, ya que es barato de llevar a cabo. Las direcciones de correo electrónico son fáciles de obtener, y el coste de enviar correos electrónicos es cero. Por lo tanto, los correos electrónicos de phishing son una fuente fácil de dinero para los ciberdelincuentes.

Sin embargo, los efectos del phishing no son baratos. El coste para la sociedad, en su conjunto, es enorme, ya que millones de personas son estafadas a diario. Las cantidades individuales pueden ser pequeñas, pero suman miles de millones cuando se agregan. Según el IC3 del FBI, se registraron pérdidas de más de 1.800 millones debido al phishing.

Aparte de las pérdidas económicas, el phishing también ha causado importantes violaciones de datos. En el mundo empresarial, el phishing se utiliza a menudo para ganar terreno para un ataque mayor. Como en el caso de la filtración de Target en 2013, muchas filtraciones de datos comienzan con un único correo electrónico de phishing y luego se convierten en una bola de nieve hasta convertirse en escándalos masivos.

Los ataques de phishing también tienen consecuencias sociales negativas. Como los correos electrónicos de phishing pueden revelar Información Personalmente Identificable (IPI), como registros fiscales, información médica y datos financieros, plantea problemas de privacidad. Además, el phishing también puede dar a los ciberdelincuentes acceso directo a las redes sociales y otras cuentas, provocando la caída de estas plataformas.

Estadísticas de phishing

Dado que los ataques de phishing tienen resultados devastadores tanto para las personas como para las organizaciones, no deben ignorarse. Si observas las estadísticas de phishing que se mencionan a continuación, podrás comprender su prevalencia y gravedad:

- Sólo en 2020 se registraron 241.324 ataques de phishing

- Entre 2019 y 2020 se produjo un enorme aumento del 110% en los incidentes de phishing.

- De cada 100 encuestados estadounidenses, 75 han sido víctimas de intentos de phishing.

Así que todo el mundo debería aprender sobre el phishing para protegerse. Sigue leyendo para conocer más detalles sobre este problema masivo que prevalece.

Cómo identificar un correo de phishing

Lo primero que la gente debe saber para protegerse de los ataques de phishing es cómo identificar un correo electrónico malicioso. Estos correos contienen un patrón típico que puede identificarse fácilmente:

La redacción:

La mayoría de los estafadores utilizan el miedo como cebo para usuarios inocentes. Crean una sensación de urgencia en su correo electrónico para que los lectores actúen sin pensar. Por desgracia, incluso las personas con conocimientos de phishing pueden ser presa de estas estafas, ya que el miedo les supera.

La mayoría de los correos electrónicos de phishing dicen a los usuarios que sus cuentas serán restringidas o que se propagará malware en sus dispositivos si no hacen clic en el enlace dado. El enlace es lo que propaga el malware y da a los hackers acceso a datos sensibles.

A veces, los ciberdelincuentes utilizan incentivos para atraer a las mentes curiosas. Es habitual que los atacantes utilicen expresiones como Invierte 40$ para obtener una devolución de 400$, acabas de ganar un billete de lotería de 1000$, etc. Hacen que suene genuino y lucrativo para que los usuarios ignoren las señales de advertencia y caigan en su trampa. Como la mayoría de los usuarios piensan que hay poco que perder, responden a esos correos y acaban perdiendo mucho.

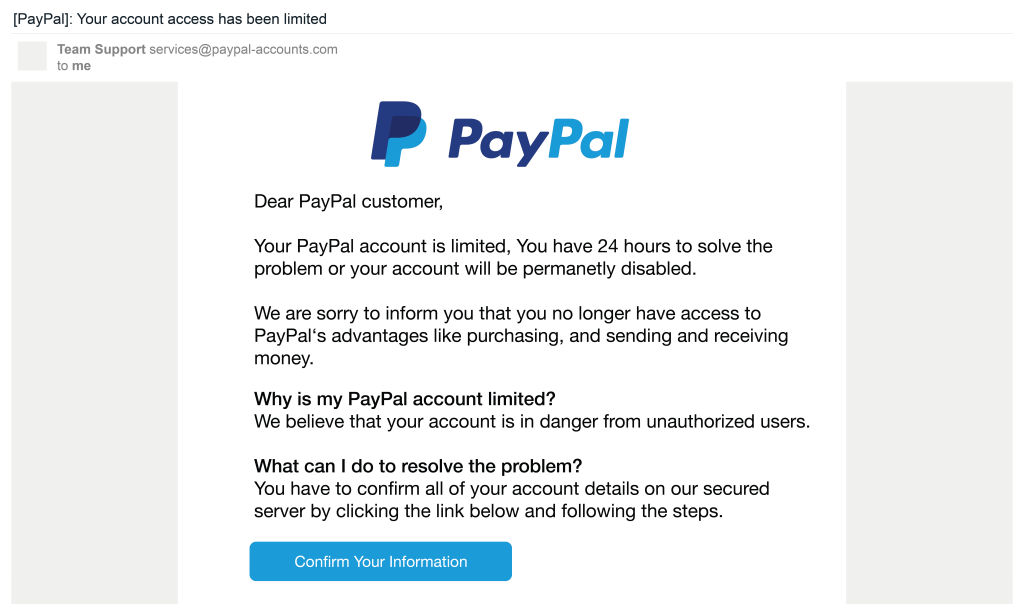

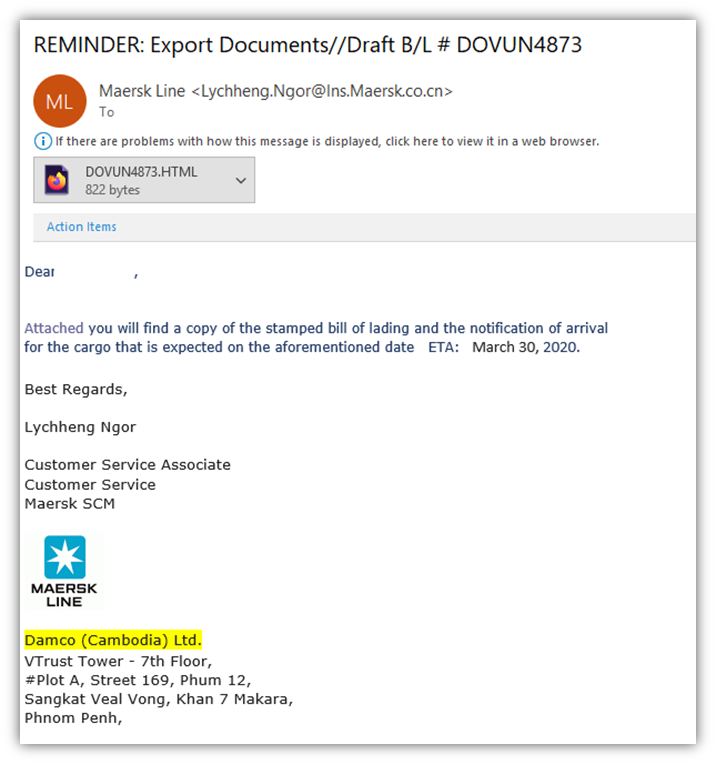

A continuación se ilustra un correo electrónico de phishing estándar:

Como puedes ver más arriba, el saludo de los correos electrónicos de phishing es genérico, ya que se envían de forma masiva. Así que sé muy precavido y mantén los ojos bien abiertos. Si no estás seguro de si un correo es auténtico o no, comprueba su dirección de remitente para determinar su legitimidad. Si es un correo de phishing, habrá una ligera discrepancia que puede darte una alerta roja.

El mecanismo utilizado

Después de hacer que el cuerpo del correo electrónico parezca auténtico, lo que viene a continuación en los correos electrónicos de phishing suele ser un mecanismo para robar información. Principalmente, los estafadores recurren a tres vías. O bien adjuntan un archivo malicioso, insertan un enlace web o utilizan formularios fraudulentos de introducción de datos. Hemos mencionado cada una de ellas por separado.

Enlaces web maliciosos

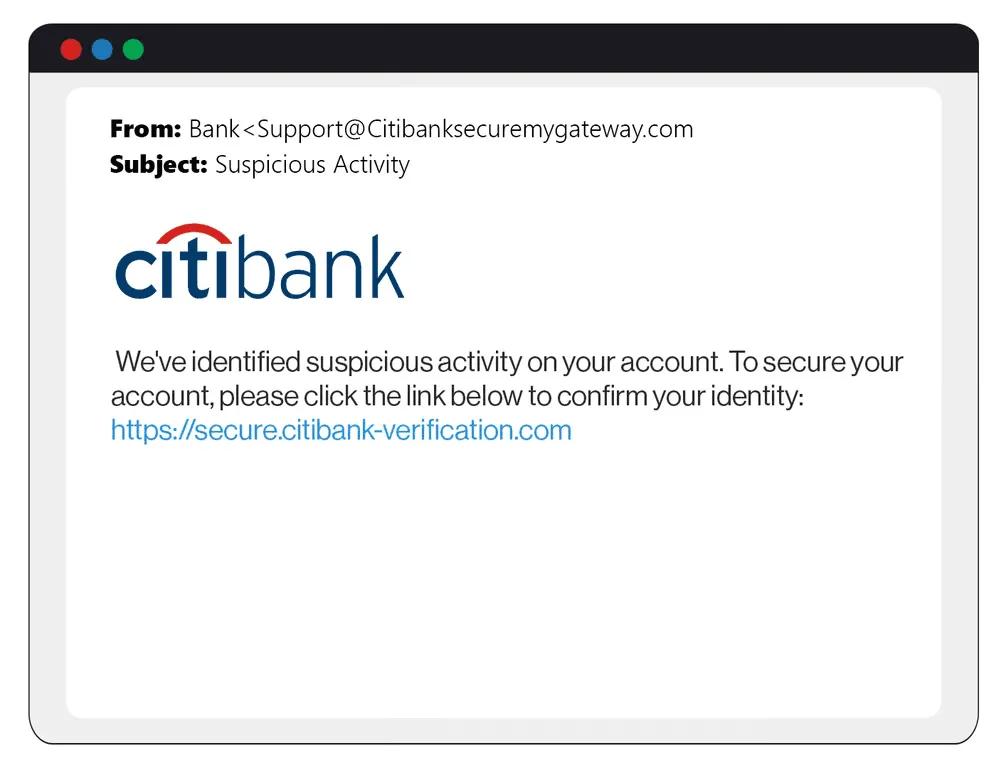

Es el mecanismo más utilizado por los estafadores. En esta técnica, los estafadores insertan enlaces maliciosos que transportan a los usuarios a sitios web de phishing o páginas impostoras infectadas con malware.

Estas URL se disfrazan para que parezcan enlaces auténticos de un sitio de confianza, pero tienen pequeñas diferencias de sintaxis. También pueden estar incrustados en logotipos e imágenes presentes en el correo electrónico. Así que no hagas clic accidentalmente en nada.

Los enlaces de phishing son más viables que los archivos adjuntos y los formularios de datos, ya que los usuarios los consideran menos arriesgados. Hacen clic en ellos sin pensarlo mucho y quedan atrapados fácilmente.

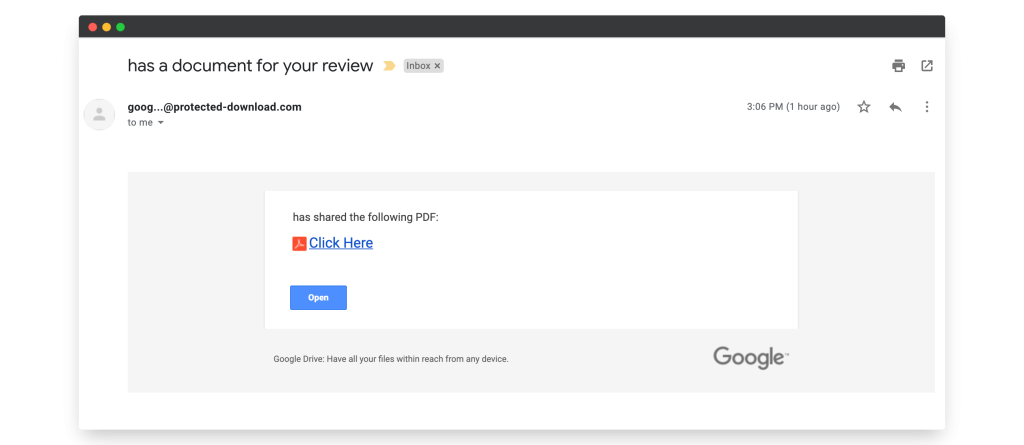

Aquí tienes un ejemplo de correo electrónico que contiene un enlace malicioso.

Archivos adjuntos maliciosos

En lugar de un enlace web, los correos electrónicos de phishing pueden tener archivos adjuntos. Imitan archivos adjuntos legítimos, pero están infectados con malware que compromete el sistema operativo de tu ordenador.

Los archivos suelen contener un documento de Ms. Office con una macro maliciosa o un script de shell. Éstos, cuando se descargan, propagan programas maliciosos como el ransomware, que congela los archivos de un PC. Estos archivos también pueden utilizarse para instalar un registrador de pulsaciones de teclas en tu dispositivo para rastrear todo lo que escribes, como contraseñas y otra información confidencial.

Ps: Es esencial darse cuenta de que el phishing que contiene este tipo de malware no se limita a un solo dispositivo. Propagan las infecciones de un sistema a otro a través de redes conectadas, sistemas en la nube y discos duros compartidos. Por tanto, el phishing puede propagarse a gran velocidad.

Este es un ejemplo de un correo electrónico que contiene un archivo adjunto malicioso

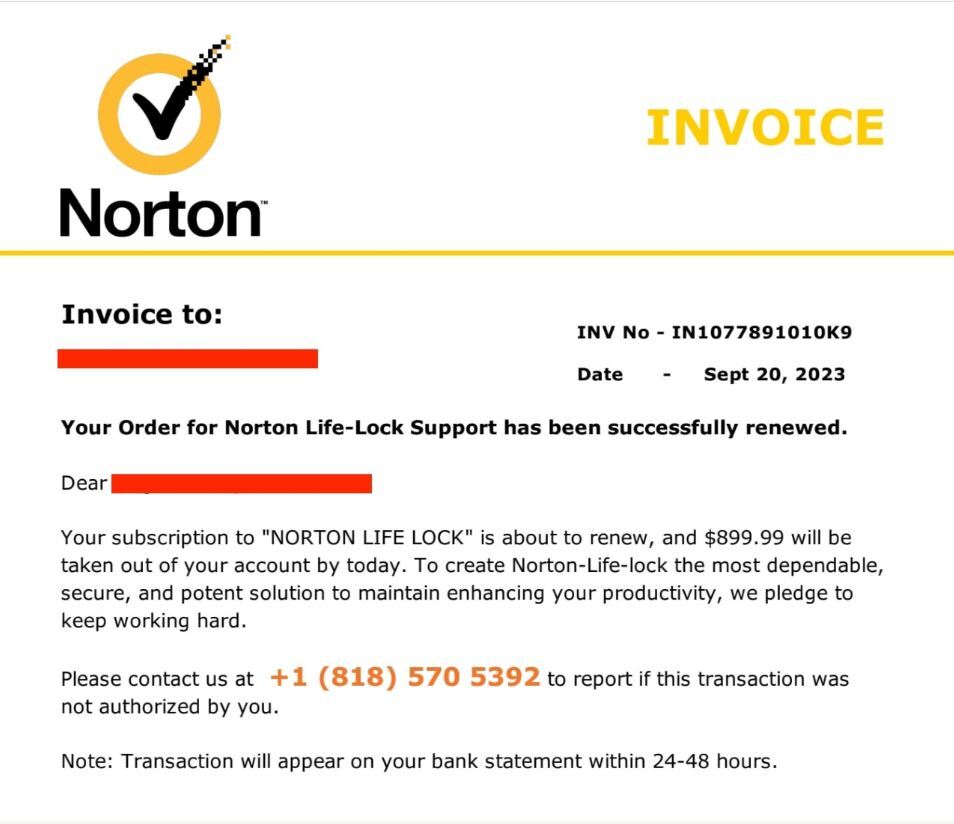

Formularios de introducción de datos fraudulentos

Otro mecanismo común utilizado en los correos electrónicos de phishing son los Formularios de entrada de datos. Están diseñados principalmente para acumular información sensible como ID de usuario, números de tarjetas de crédito y contraseñas. Los correos electrónicos están escritos en un tono que incita al lector a rellenar y enviar la información en el acto.

Una vez que los usuarios entregan su información voluntariamente, los ciberdelincuentes pueden utilizarla para obtener beneficios personales. Normalmente, los estafadores imitan a organismos gubernamentales y persuaden a personas desprevenidas para que rellenen formularios fraudulentos para la declaración de la renta y otros fines civiles.

Pero deberías saber que los gobiernos no se ponen en contacto con los ciudadanos por correo electrónico ni les piden datos confidenciales por esos canales. Así que estos formularios deberían levantar una bandera roja.

Aquí tienes un ejemplo de correo electrónico falso que contiene un formulario de introducción de datos:

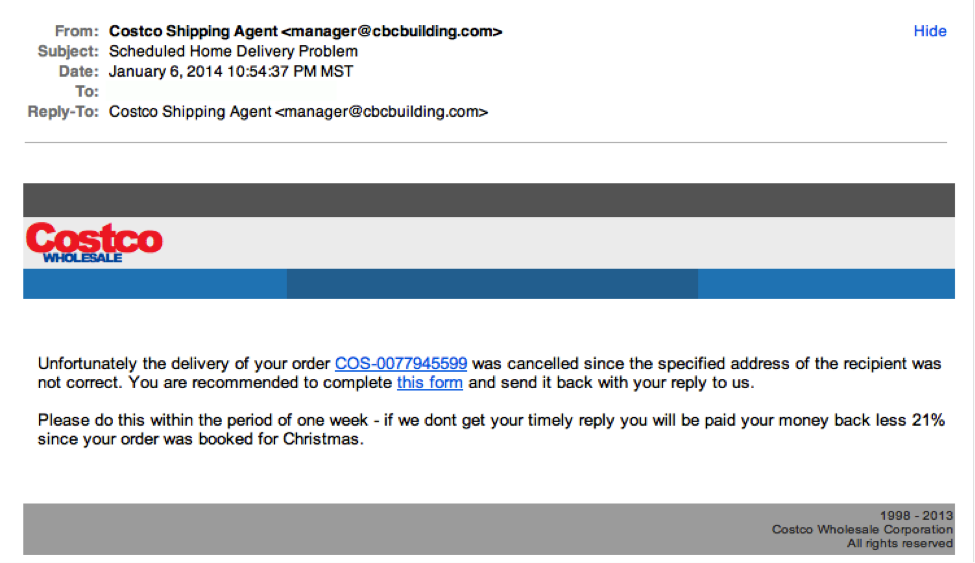

Asunto

El asunto es otro aspecto vital del correo electrónico que puede ayudarte a distinguir entre correos legítimos y correos de phishing. En un ataque de phishing, el asunto desempeña un papel crucial, ya que determina si el usuario morderá el anzuelo o no.

Así que los atacantes se aseguran de que el asunto del correo infunda miedo o curiosidad. Ambas emociones, si se utilizan bien, pueden hacer que los usuarios hagan clic en los correos maliciosos.

Normalmente, las líneas de asunto destacan los puntos débiles del usuario, como problemas de envío, de cuenta bancaria, etc. Si un usuario no está atento al dominio de la dirección del remitente, puede ser engañado fácilmente para que abra el correo electrónico. Una vez abierto el correo electrónico, aumentan las posibilidades de que los estafadores divulguen información confidencial.

Aquí tienes un ejemplo de correo electrónico con un asunto genérico del que la mayoría de la gente es presa:

Tipos de ataques de phishing

Incluso después de conocer los fundamentos del phishing, los usuarios, incluidos los expertos en seguridad, pueden ser presa de este tipo de ataques. Esto se debe a que los ciberdelincuentes siguen actualizando sus métodos. Con el avance de la tecnología y el aumento de las transacciones online, los ataques de phishing también evolucionan, haciéndolos más difíciles de eludir.

El phishing ya no se limita al spam masivo y al simple robo de datos. En su lugar, los atacantes están ideando nuevas formas de realizar campañas masivas. Estos ataques pueden dirigirse a cualquiera, dependiendo del tipo de phishing.

Los tipos significativos de phishing incluyen:

1. Phishing de lanza:

Una forma dirigida de phishing es aquella en la que se envían correos electrónicos personalizados a personas concretas, especialmente empleados de alto rango y titulares de información sensible.

2. Fraude del director general:

Se trata de una forma de spear phishing, pero en lugar de dirigirse a empleados de alto nivel en la organización, ataca a empleados subalternos. Los estafadores imitan a altos cargos, como directores generales, para presionar a sus subordinados para que transfieran dinero o actúen de forma poco ética.

3. Pesca furtiva:

Se trata de la abreviatura de SMS phishing, en la que los estafadores utilizan mensajes SMS para engañar a los usuarios para que abran sitios web maliciosos.

4. Vishing:

El phishing de voz es una forma de phishing que utiliza un software de cambio de voz y se dirige a las víctimas dejándoles un mensaje telefónico muy persuasivo y urgente.

5. Correos electrónicos de phishing de Amazon y fraude de Paypal

Amazon, eBay, Apple y Paypal son grandes actores en sus respectivos sectores; por tanto, son grandes objetivos para los estafadores. Con millones de usuarios en estas plataformas, a los ciberdelincuentes les resulta cómodo enviar correos electrónicos imitando a estas marcas de renombre. Esto incluye, entre otros, correos electrónicos falsos de PayPal, correos electrónicos de phishing de Apple, correos electrónicos de estafa de Amazon, correos electrónicos de phishing de Apple, etc.

6. «Gemelo malvado» Wi-Fi:

Como su nombre indica, en este ataque de phishing, los estafadores utilizan Wi-Fi gratuito y engañan a los usuarios para que se unan a un hotspot malicioso. Una vez conectados con su víctima, la utilizan indebidamente para realizar exploits man-in-the-middle.

Sin embargo, recuerda que el phishing no se limita a los tipos mencionados anteriormente. Con el tiempo salen a la luz más formas. Además, a medida que se popularizan nuevas plataformas online, dan lugar a distintos tipos de phishing. Por ejemplo, el aumento de usuarios de Netflix ha hecho que los correos electrónicos de estafa de Netflix sean más comunes.

Por tanto, para protegerte a ti mismo y a tu organización, debes ser consciente de las diversas formas que puede adoptar el phishing y, a continuación, aplicar las medidas correspondientes. Para que te resulte más fácil comprender cómo se produce el phishing, hemos incluido algunos lugares conocidos donde se puede encontrar.

Phishing a tu alrededor

El phishing está en todas partes a tu alrededor. Es esencial darse cuenta de que cualquier plebeyo puede ser presa de estos ataques si accede a Internet y a sus herramientas. Incluso puedes sufrir las consecuencias de un ataque de phishing aunque no estés directamente implicado.

Por tanto, ser precavido es la única forma de protegerte del phishing y de sus múltiples formas; hemos enumerado algunos lugares donde suelen encontrarse correos electrónicos de phishing:

En la vida personal

- Cuentas bancarias.

- Operaciones de crédito

- Declaraciones fiscales

- Compras en línea

- Préstamos e hipotecas

- Redes sociales.

En el trabajo

- Transferencia de fondos corporativos.

- Pérdida de información confidencial relativa a clientes y empleados.

- Secretos comerciales expuestos

- Sistemas congelados y archivos infectados

- Reputación dañada.

- Sanciones por incumplimiento.

- Pérdida de cuota de mercado

- Disminución de la confianza de los inversores.

En Industrias:

- Comercio electrónico

- Mercados financieros

- Sistemas de pago

- Empresas de informática y telecomunicaciones.

- Empresas de reparto.

Marcas populares imitadas:

- Amazon

- Banco de América

- Microsoft

- Manzana

- FedEx

No se trata en absoluto de una lista completa, ya que los ataques de phishing pueden producirse en cualquier lugar. Sólo está ahí para darte un ejemplo de lo extendido que está el phishing y de por qué la concienciación y la protección son tan necesarias…

Protección contra el phishing

A medida que el phishing se ha ido sofisticando, con estafadores que utilizan kits de phishing para pasar desapercibidos, la necesidad de protección se ha hecho aún más evidente. Además, las campañas de phishing se han vuelto masivas, y los delincuentes utilizan decenas de dominios para dirigirse a más personas.

Dado que el panorama de la ciberseguridad evoluciona continuamente, es fundamental que las empresas eduquen a sus empleados sobre las últimas técnicas de phishing y cómo prevenirlas. Mantenerles informados de las últimas amenazas e inculcarles ciberseguridad puede ayudar a mitigar los intentos de phishing con éxito.

He aquí algunas formas de activar la protección contra el phishing en las organizaciones:

1. Suites de formación antiphishing

Se puede concienciar a los empleados sobre los escenarios de phishing mediante paquetes de formación que contengan ejercicios de simulación y ejemplos del mundo real. Normalmente, los expertos en seguridad envían a los empleados correos electrónicos de phishing parecidos y comprueban si pueden identificarlo o no.

Esta aplicación práctica ayuda a los empleados a reconocer el phishing de antemano y a reducir el riesgo de verse comprometidos durante ataques reales en el futuro. Formar a los empleados de este modo garantiza que la organización no acabe siendo la próxima víctima de phishing y protege a los empleados a título personal.

2. Soluciones de pasarela de correo electrónico

Las organizaciones pueden instalar soluciones que detecten y clasifiquen los correos electrónicos de phishing. Una de las herramientas más eficaces para identificar y filtrar los correos sospechosos son las soluciones Email Gateway.

Mediante el uso de análisis, esta herramienta de supervisión vigila constantemente el tráfico en busca de patrones inusuales y pone en cuarentena cualquier mensaje sospechoso. Alerta al administrador si hay muchos exploits y descargas dentro de la página. Esta información puede utilizarse para advertir a los empleados, reduciendo así las posibilidades de éxito de un intento de phishing.

3. Instalación del antivirus

Aunque esto no entra dentro de la protección contra el phishing, te ayuda a mitigar los daños de un ataque de phishing. Si caes presa de una estafa, instalar un software antivirus en tu dispositivo puede ayudarte a detectar y eliminar el malware resultante. Sólo tienes que asegurarte de que tu software antivirus tiene instalados los últimos parches y está actualizado.

4. Informar sobre phishing

Esto debe realizarse después de un ataque de phishing. Si has sido víctima de un intento de phishing o crees ser el próximo objetivo de una estafa de phishing, debes denunciarlo a la autoridad competente.

A nivel corporativo, puedes denunciarlo al departamento de informática, que puede revisarlo y tomar medidas preventivas. Para los particulares, lo mejor es denunciar el phishing a la FTC (Comisión Federal de Comercio), que puede atrapar a los estafadores e incluso ayudarte a mitigar tus pérdidas.

Conclusión

La solución DMARC automatizada de Skysnag refuerza la protección contra el phishing y la suplantación de identidad al confirmar que un mensaje de correo electrónico procede del dominio del que dice proceder. Skysnag genera informes DMARC para usted que ayudan a investigar posibles problemas de seguridad e identificar posibles riesgos de ataques de phishing. Comienza con Skysnag y regístrate usando este enlace.