Alle Ressourcen durchsuchen

Ihr Ziel für die neuesten Informationen zur E-Mail-Sicherheit und Compliance – mit Expertenrat, Produktaktualisierungen und praxisnahen Ressourcen.

Wie richte ich SMTP-Relay für Gmail ein?

Mehr erfahren

Wie man SPAM vermeidet und die Zustellbarkeit von E-Mails verbessert.

Mehr erfahren

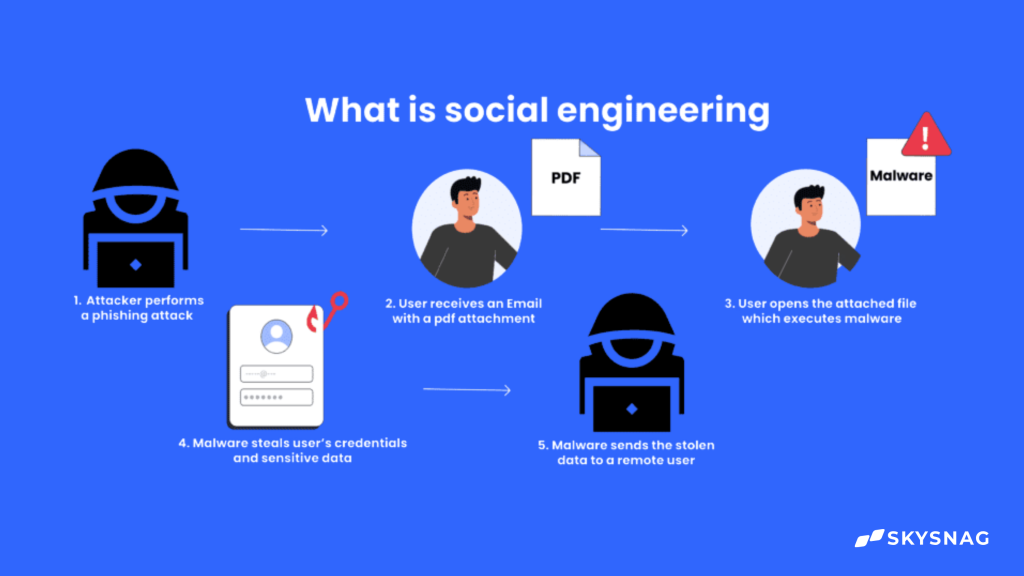

Was ist Sozialtechnik?

Mehr erfahren

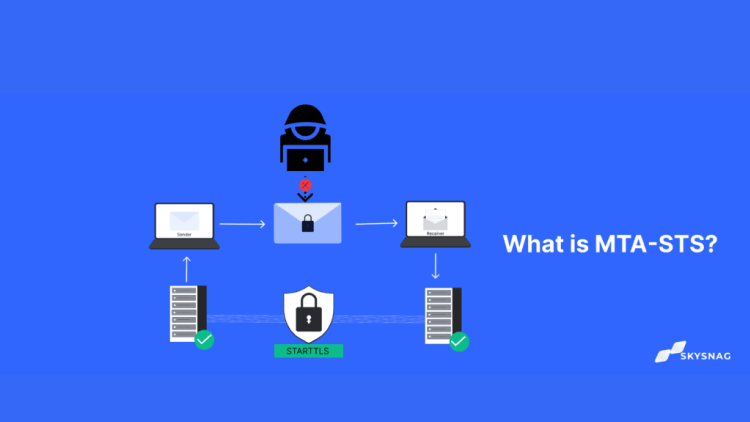

Was ist MTA-STS und wie verbessert es die E-Mail-Sicherheit?

Mehr erfahren

Was ist Sandboxing?

Mehr erfahren

Was ist bcrypt?

Mehr erfahren

Wie man DKIM-Fehler behebt, wenn DKIM fehlschlägt.

Mehr erfahren

Spear-Phishing vs Phishing. Kennen Sie den Unterschied!

Mehr erfahren

Was ist Phishing-Simulation?

Mehr erfahren

Warum Sie DMARC nicht selbst einrichten oder ein Berichtswerkzeug verwenden sollten.

Mehr erfahren

STARTTLS und SSL/TLS? E-Mail-Verschlüsselung erklärt

Mehr erfahren

E-Mail-Authentifizierung: Erste Verteidigungslinie gegen BEC

Mehr erfahren