Ihre Domain sendet Phishing-E-Mails – auch wenn Sie es nicht wissen

Cyberkriminelle führen Spoofing-Angriffe unter Verwendung von Unternehmens-Domainnamen durch. Sie hacken Ihre Server nicht. Stattdessen nutzen sie den Ruf Ihrer Domain, um Phishing-E-Mails direkt in Posteingänge zu schleusen.

Und wenn Sie DMARC nicht durchgesetzt haben, hält sie nichts auf.

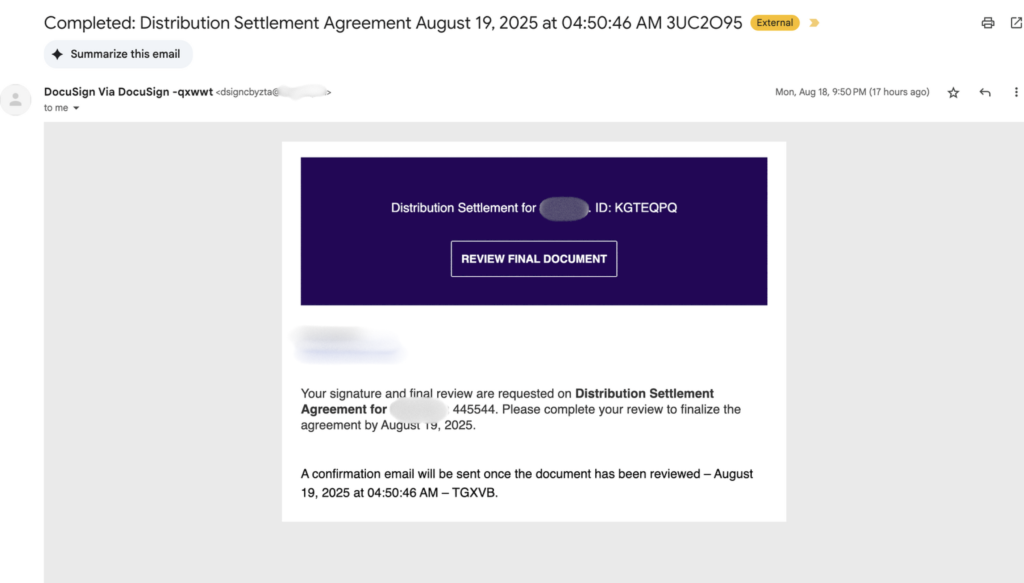

Beispiel: Gefälschte Signaturplattform-E-Mail

Hier ist eine Phishing-E-Mail, die wir abgefangen haben – sie wurde mit einem Domainnamen einer multinationalen Organisation versendet.

Die E-Mail gibt sich als DocuSign aus und verwendet die Vorlage von DocuSign, wird jedoch von der Domain einer glaubwürdigen Organisation versendet.

Auf den ersten Blick wirkt die E-Mail wie eine legitime DocuSign-Anfrage. Die Absenderdomain scheint zur Signaturplattform zu gehören, wodurch der Empfänger dem Namen vertraut und klickt.

Hinweis: Der tatsächliche Domainname des Unternehmens wird hier aus Datenschutzgründen zurückgehalten.

In Wirklichkeit fälscht der Angreifer die Domain des Unternehmens und nutzt aus, dass kein DMARC-Schutz vorhanden ist.

Woher wusste der Angreifer das?

Weil DNS öffentlich ist. Es war es schon immer und wird es immer sein. Angreifer können DNS-Einträge in großem Maßstab scannen, und wenn sie eine Domain ohne DMARC-Eintrag sehen, ist das eine offene Einladung. Selbst eine Domain im Modus „nur Überwachung“ ist ein hochriskantes Schlupfloch.

Genau das suchen Angreifer – die kleinste Lücke. Ein falsch konfigurierter oder fehlender Eintrag gibt ihnen freie Hand, betrügerische E-Mails im Namen Ihres Unternehmens zu versenden, Diebstahl und Betrug zu begehen, während Sie nichts davon ahnen.

Aus den Augen ≠ Kein Risiko

Ohne Überwachung taucht dies niemals in Ihren Protokollen auf. Für Sie sieht es so aus, als wäre nichts passiert. In Wirklichkeit jedoch versendet Ihre Domain Phishing-E-Mails an CEOs und Personen, die Sie nicht einmal kennen.

- Wir haben gefälschte E-Mails gesehen, die vorgeben, von großen Finanzinstituten zu stammen.

- Wir haben Vertragsunterzeichnungsanfragen gesehen, die über gekaperte Unternehmensdomains versendet wurden.

- Wir haben gesehen, dass Vorstandsmitglieder und Führungskräfte direkt mit gefälschten Markennamen ins Visier genommen wurden.

Die Haftung liegt bei Ihnen

Wenn ein Opfer klickt, sieht es den Namen Ihres Unternehmens. Für ihn ist es Ihre Schuld.

- Eine gefälschte Rechnung? Man wird annehmen, dass Sie die Kontrolle verloren haben.

- Eine gefälschte Vertragsanfrage? Man wird Ihre Sicherheit infrage stellen.

- Ein Phishing-Link, der über Ihre Domain zugestellt wird? Sie können Schadensersatz fordern.

Ihre Marke und Ihre Führung stehen auf dem Spiel.

Die Lösung ist klar

- Implementieren Sie DMARC, SPF und DKIM.

- Überwachen Sie Ihre Domain auf Missbrauch.

- Setzen Sie DMARC sorgfältig auf reject, denn „none“ bedeutet Freiwild. Hinweis: Manuelle DMARC-Durchsetzung kann dazu führen, dass gültige E-Mails blockiert werden.

Führende Unternehmen schützen ihre Domains, bevor Angreifer sie ausnutzen. Skysnag macht es einfach, Lücken zu schließen, Bedrohungen zu blockieren und vollständige E-Mail-Compliance mit intelligenter DMARC-Durchsetzung zu erreichen.

- Fordern Sie eine kostenlose Domain-Bewertung an – erhalten Sie sofortige Transparenz über Risiken.

- Sprechen Sie mit unserem Success-Team – maßgeschneiderte Beratung für Ihre Organisation.

- Starten Sie eine Testversion – sehen Sie, wie schnell Sie Schutz durchsetzen können.

Bereit, Ihre Absenderidentität zu sichern und den Ruf Ihrer Domain zu schützen? Registrieren Sie sich noch heute.

Jetzt startenAbonnieren Sie unseren Newsletter

Verwandte Ressourcen

Der Diebstahl im Louvre war physisch. Das Versagen war digital.

Kleine Unternehmen in Australien erleiden Cyberverluste in Höhe von 84 Millionen Dollar – was ist schiefgelaufen?

Vom Betrug zur Sicherheit: Wenn Cyberkriminelle Bedrohungen als Helfer tarnen