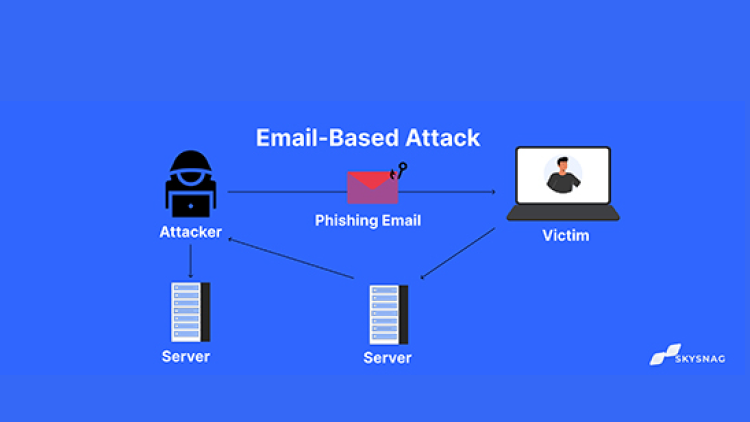

Ejemplo de ataques basados en correo electrónico.

Más de mil millones de personas utilizan el correo electrónico diariamente en todo el mundo. El correo electrónico se ha convertido en una vulnerabilidad significativa para individuos y empresas, ya que es uno de los servicios más ampliamente utilizados, lo que resulta en una amplia gama de ataques basados en correo electrónico. Sin embargo, también existen otros que intentan dañar nuestras máquinas conectadas a Internet, invadir nuestra privacidad y deshabilitar servicios de Internet. En este artículo, analizaremos los ataques basados en correo electrónico más comunes.

Ejemplos de ataques basados en correo electrónico.

Algunos de los ataques por correo electrónico más típicos incluyen:

1. Phishing

El phishing es un tipo de ataque por correo electrónico que engaña a los destinatarios para que divulguen información privada como contraseñas, números de cuenta o números de tarjetas de crédito. Los atacantes frecuentemente envían correos electrónicos que se asemejan estrechamente a la correspondencia oficial de una empresa de renombre, como un banco o un minorista en línea, mientras asumen la identidad de esa empresa. Normalmente, el correo electrónico incluirá un enlace que lleva al destinatario a un sitio web falso que imita al real. El atacante puede acceder a las cuentas del usuario si este proporciona su información de inicio de sesión u otros datos sensibles en este sitio web falso.

2. Suplantación

Un ataque de correo electrónico conocido como suplantación (spoofing) implica cambiar la dirección del remitente para que parezca que proviene de una fuente confiable. Esto se puede lograr alterando el campo «En» en el encabezado del correo electrónico o dirigiendo el tráfico de correo electrónico a través de un servidor controlado por el atacante utilizando un servicio como Sendmail. El correo electrónico puede intentar engañar al receptor para que divulgue información privada, incluyendo un virus u otro tipo de carga peligrosa, o ambas cosas.

3. Compromiso de correo electrónico empresarial (BEC)

Se suele incluir una solicitud de dinero o información sensible en un correo electrónico que aparenta ser de un funcionario de alto nivel dentro de una empresa.

4. Pharming

Incluso cuando los usuarios escriben la URL correcta, un ataque de phishing por correo electrónico los lleva a un sitio web falso. Este ataque se conoce como Pharming. El malware que modifica el archivo de hosts en una computadora puede infectarla, o un atacante puede modificar los registros DNS de un dominio. En lugar del sitio web original, los usuarios que intentan visitarlo son redirigidos al sitio falso del atacante. Mediante esto, es posible robar información sensible como credenciales de inicio de sesión.

5. Caballos de Troya

Un caballo de Troya es un tipo de archivo adjunto de correo electrónico que contiene malware. Aunque el correo electrónico y el archivo adjunto puedan parecer legítimos y provenir de una fuente confiable, al hacer clic en ellos, se instala malware en la computadora de la víctima. Los caballos de Troya pueden usarse para robar datos, esclavizar la máquina a una botnet o incluso eliminar por completo el disco duro y todos sus archivos.

6. Virus

Un virus es un archivo adjunto de correo electrónico malicioso que contiene código autorreplicante que puede infectar diferentes sistemas. Los virus pueden utilizarse para borrar archivos, tomar el control de computadoras o robar datos importantes.

7. Gusano informático

Un gusano informático es un archivo adjunto de correo electrónico que incluye software malicioso diseñado para propagarse a otros ordenadores. Los gusanos pueden ser utilizados para borrar archivos, tomar el control de computadoras o robar datos importantes.

8. Ataques de denegación de servicio (DoS)

Un ataque de denegación de servicio (DoS) es una forma de ataque por correo electrónico que tiene como objetivo evitar que los usuarios accedan a un recurso informático o de red. El atacante puede lograr esto enviando solicitudes erróneas que sobrecargan el sistema o saturando el objetivo con tráfico que no puede manejar. Los ataques DoS pueden utilizarse para colapsar redes completas, servidores de correo electrónico y sitios web.

9. Correo no deseado

Este es un tipo de correo electrónico que se envía frecuentemente en masa por razones comerciales. El spam no suele considerarse dañino, aunque puede ser molesto y difícil de filtrar. Es crucial tener cuidado al abrir correos electrónicos de remitentes desconocidos, ya que algunos correos no deseados pueden contener malware o enlaces a sitios web falsos.

Conclusión

La solución automatizada DMARC de Skysnag refuerza la protección contra ataques basados en correo electrónico al confirmar que un mensaje de correo electrónico proviene del dominio que afirma ser su origen. Skysnag genera informes DMARC que ayudan a investigar posibles problemas de seguridad e identificar riesgos potenciales de ataques de suplantación. Empiece con Skysnag y regístrese utilizando este enlace para obtener una prueba gratuita hoy mismo.