¿Qué es la ingeniería social?

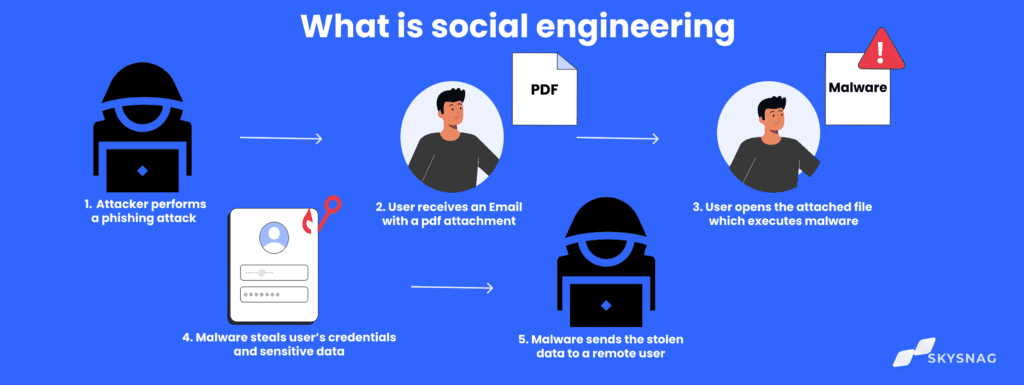

La ingeniería social es un ataque de seguridad que depende de la interacción humana para engañar a los usuarios y hacer que rompan los procedimientos estándar de seguridad. Los atacantes utilizan técnicas de ingeniería social para manipular a las personas y obtener información confidencial, como contraseñas o números de cuenta bancaria.

historia de la ingeniería social

La ingeniería social ha existido durante siglos, pero el término no se acuñó hasta la década de 1980. Uno de los primeros ataques documentados de ingeniería social fue el Gran Fraude del Oro de 1851, en el cual dos hombres convencieron a la gente en San Francisco de que habían encontrado oro en las montañas de Sierra Nevada. Los hombres vendieron acciones de su «compañía minera» y se llevaron el dinero.

Tipos de Ingeniería Social

Hay muchos tipos diferentes de ataques de ingeniería social, pero vamos a ver los 10 ataques más utilizados:

1. Phishing

El phishing es un tipo de ataque de ingeniería social que utiliza correos electrónicos o mensajes de texto para engañar a los usuarios y hacer que hagan clic en un enlace o archivo adjunto malicioso. Los atacantes a menudo se hacen pasar por una entidad de confianza, como un banco u organización gubernamental, para ganarse la confianza de la víctima. Una vez que la víctima hace clic en el enlace o archivo adjunto, será redirigida a un sitio web malicioso o su computadora será infectada con malware.

2. Pretexting

El pretexting es un tipo de ataque de ingeniería social donde el atacante crea un escenario falso para obtener información personal de la víctima. Por ejemplo, un atacante puede hacerse pasar por un representante de servicio al cliente y llamar a una víctima para «verificar» la información de su cuenta. El atacante luego utilizará la información personal de la víctima para acceder a sus cuentas u cometer otros delitos.

3. Baiting

El Baiting es un tipo de ataque de ingeniería social donde el atacante deja un dispositivo físico, como una unidad USB, en un lugar público. El dispositivo generalmente contendrá malware o un enlace malicioso. Cuando la víctima encuentra el dispositivo y lo conecta a su computadora, su sistema se infectará con malware.

4. Quid Pro Quo

El quid pro quo es un tipo de ataque de ingeniería social donde el atacante ofrece algo a la víctima a cambio de información personal o acceso a un sistema. Por ejemplo, un atacante puede hacerse pasar por un representante de soporte técnico y ofrecer «reparar» la computadora de la víctima a cambio de acceso remoto al sistema. Una vez que el atacante tiene acceso al sistema, puede instalar malware o robar información sensible.

5. Buceo en la basura

El dumpster diving es un tipo de ataque de ingeniería social donde el atacante rebusca en contenedores de basura o contenedores para encontrar información sensible que ha sido desechada. Esta información puede ser utilizada para acceder a sistemas o cometer otros delitos.

6. Shoulder Surfing

El shoulder surfing es un ataque de seguridad donde el atacante observa a la víctima mientras ingresa su contraseña o PIN en una computadora o cajero automático. El atacante puede luego utilizar esta información para acceder a las cuentas de la víctima o cometer otros delitos.

7. Tailgating

El tailgating es un tipo de ataque de ingeniería social donde el atacante sigue a una víctima a una zona segura, como un edificio de oficinas o un estacionamiento. El atacante puede luego obtener acceso a las cuentas de la víctima o cometer otros delitos.

8. Vishing

El vishing es un tipo de ataque de ingeniería social que utiliza llamadas de voz o mensajes de texto para engañar a las víctimas y hacer que divulguen información sensible. El atacante a menudo se hace pasar por una entidad de confianza, como un banco u organización gubernamental, para ganarse la confianza de la víctima. Una vez que la víctima proporciona al atacante la información solicitada, este puede utilizarla para acceder a las cuentas de la víctima o cometer otros delitos.

9. Watering Hole

El watering hole es un tipo de ataque de ingeniería social donde el atacante compromete un sitio web que la víctima frecuenta. El atacante puede entonces infectar la computadora de la víctima con malware o robar información sensible cuando la víctima visita el sitio web.

10. Whaling

La pesca de ballenas es un tipo de ataque de seguridad que apunta a personas de alto perfil, como directores ejecutivos o celebridades. Para ganarse la confianza de la víctima, el atacante a menudo se hace pasar por una entidad de confianza, como un banco u organización gubernamental. Una vez que la víctima proporciona al atacante la información solicitada, este puede usarla para acceder a las cuentas de la víctima o cometer otros delitos.

tácticas de ingeniería social

Hay muchas tácticas que los ingenieros sociales utilizan para engañar a sus víctimas, pero algunas de las más comunes son:

- Suplantación de identidad: Estos ciberdelincuentes a menudo se hacen pasar por una persona de confianza, como un representante de servicio al cliente, para ganarse la confianza de la víctima.

- Autoridad: A menudo utilizan su posición de autoridad para convencer a las víctimas de que cumplan con sus solicitudes.

- Intimidación: A veces, los ingenieros sociales utilizan tácticas de intimidación, como amenazar con cancelar la cuenta de la víctima, para que cumplan con sus demandas.

- Halagos: Los ciberdelincuentes a menudo intentan halagar a sus víctimas para ganarse su confianza.

- Escasez: A menudo crean un sentido de urgencia al afirmar que hay una oferta limitada de productos o servicios.

Ejemplos de ataques de ingeniería social

- La violación de Equifax en 2017

En 2017, la agencia de informes crediticios Equifax sufrió una violación de datos. que expuso la información personal de más de 140 millones de personas. Los atacantes utilizaron un tipo de ataque de ingeniería social conocido como phishing para acceder a los sistemas de Equifax. Una vez que los atacantes tuvieron acceso a los sistemas, pudieron robar información sensible, como números de Seguro Social y números de tarjetas de crédito.

- Las elecciones presidenciales de EE.UU. en 2016

En 2016, el gobierno ruso utilizó ataques de ingeniería socialpara interferir en las elecciones presidenciales de EE.UU. Los atacantes utilizaron un tipo de ataque de phishing para acceder a las cuentas de correo electrónico del presidente de la campaña de Hillary Clinton, John Podesta. Luego, los atacantes filtraron el contenido de los correos electrónicos al público para dañar la campaña presidencial de Clinton.

- El ataque de ransomware WannaCry de 2017

En 2017,el ataque de ransomware WannaCry afectó a más de 200,000 computadoras en 150 países. Los atacantes utilizaron un ataque de ingeniería social conocido como phishing para engañar a las víctimas y hacer que hicieran clic en un enlace malicioso. Una vez que las computadoras de las víctimas fueron infectadas con el ransomware, los atacantes exigieron un rescate para descifrar los archivos.

- La violación de datos de Facebook en 2018

En 2018, el gigante de las redes sociales Facebook sufrió una violación de datos que expuso la información personal de más de 87 millones de personas. Los atacantes utilizaron un ataque de ingeniería social conocido como phishing para obtener acceso a los sistemas de Facebook. Una vez que los atacantes tuvieron acceso a los sistemas, pudieron robar información sensible, como nombres, direcciones de correo electrónico y números de teléfono.

- El hackeo de Instagram en 2018

En 2018, la aplicación de intercambio de fotos Instagram fue hackeada y la información personal de más de 6 millones de usuarios fue expuesta. Los atacantes utilizaron un ataque de ingeniería social conocido como phishing para obtener acceso a los sistemas de Instagram. Una vez que los atacantes tuvieron acceso a los sistemas, pudieron robar información sensible, como nombres, direcciones de correo electrónico y números de teléfono.

¿Cuáles son los 6 pasos para un ataque de ingeniería social exitoso?

- Investigación: El atacante investiga la organización objetivo y sus empleados para recopilar la mayor cantidad de información posible.

- Planificación: El atacante planifica el ataque, teniendo en cuenta la información que ha recopilado en la fase de investigación.

- Ejecución: El atacante lleva a cabo el ataque, utilizando los métodos y técnicas que ha planeado.

- Entrega: El atacante entrega la carga útil, que podría ser malware, información sensible o credenciales.

- Control: El atacante toma control del sistema o cuenta, utilizando la información o acceso que ha obtenido.

- Encubrimiento: El atacante cubre sus huellas, dificultando la detección del ataque y rastrearlo hasta ellos.

FAQs

¿Cómo funciona la ingeniería social?

La ingeniería social es un tipo de ataque que depende de la interacción humana para engañar a los usuarios y hacer que rompan los procedimientos de seguridad estándar. El atacante trabaja para ganarse la confianza del usuario y luego utiliza esa confianza para persuadir al usuario de que haga algo que permita al atacante acceder al sistema.

¿Qué tan grave es la ingeniería social?

Si bien la ingeniería social puede utilizarse para lograr diversos objetivos, generalmente se emplea para obtener acceso a sistemas o datos. Una vez que un atacante tiene acceso a un sistema, puede explotarlo en su propio beneficio. Esto puede resultar en pérdida de datos, pérdida financiera e incluso daños al sistema.

El tipo más común de ingeniería social es el phishing.

Uno de los tipos más comunes de ingeniería social es el phishing. En este tipo de ataque, el atacante envía un correo electrónico que parece provenir de una fuente legítima, como un banco o un sitio web. El correo electrónico contiene un enlace que lleva al usuario a un sitio web falso diseñado para parecerse al real. Se le pide al usuario que ingrese sus detalles de inicio de sesión, que el atacante puede utilizar para obtener acceso al sistema.

¿Cómo puedo prevenir la ingeniería social?

Hay algunas cosas que puedes hacer para ayudar a prevenir los ataques de seguridad. Primero, debes ser consciente de los peligros de hacer clic en enlaces en correos electrónicos. Si no estás seguro sobre la fuente de un correo electrónico, no debes hacer clic en ningún enlace que contenga. Segundo, nunca debes proporcionar información personal, como tus detalles de inicio de sesión, a nadie que no conozcas y en quien no confíes. Finalmente, siempre debes mantener tus sistemas actualizados con las últimas parches de seguridad para ayudar a prevenir que los atacantes exploten cualquier vulnerabilidad.

¿Qué porcentaje de hackers utiliza la ingeniería social?

La ingeniería social es una técnica popular entre los hackers, estimada en utilizarse en alrededor del 90% de los ataques exitosos.

¿Cuál es el costo de un ataque de ingeniería social?

Un ataque promedio de ingeniería social cuesta a una organización $1.6 millones y lleva 4 meses en ser detectado. Una parte significativa de este costo se debe a la dificultad para determinar cuándo un empleado es víctima de un ataque. Cualquier empleado con acceso legítimo puede dejar el entorno vulnerable a los atacantes cuando caen en una campaña de ingeniería social y instalan software malicioso, proporcionan credenciales a los atacantes o divulgan información sensible.

Cómo proteger su negocio de los ataques de ingeniería social

Skysnag automatiza DMARC, SPF y DKIM para usted, ahorrándole el problema y el tiempo requerido para la configuración manual. El software automatizado de Skysnag protege la reputación de su dominio y lo mantiene alejado de correos electrónicos comerciales comprometidos, robo de contraseñas y pérdidas financieras potencialmente significativas. Regístrese utilizando este enlace para obtener una prueba gratuita y proteger su negocio de los ataques de ingeniería social.